Tesla Model S如何更新其固件?對顯示器和儀表盤進行逆向工程時,我們發現了什么?

第1部分:分析硬件,并在CID中完成14層PCB

第2部分:逆轉固件更新過程和Suicide Bomber模式的重要性

CID VCM軟件架構

與大多數嵌入式系統相比,CID更大,更復雜;對于嵌入式系統而言,CID則是linux發行的Ubuntu的完整版本,這對嵌入式系統而言是不尋常的。

在內核中,我們找到了自定義元素,例如Harman Redbend。該內核是使用Linaro工具鏈構建的。

為了滿足使用開源軟件的法律要求,特斯拉在項目進行到一半的時候就透露了內核的來源。但是,這對逆向工程無濟于事,因為它僅占系統的一小部分。

引導加載VCM

這似乎與許多Tegra設備相似。

BPMP(啟動和電源管理處理器)是Tegra SoC的輔助處理器。它執行存儲在ROM中的只讀引導程序,并且是ARM7處理器。此時,我們關閉了Tegra中的主處理器。

當BPMP ROM引導加載程序從NOR閃存中讀取一條數據時,會提供大量信息。這稱為BCT(引導配置表)。信息包括:

內存中幾個引導程序的地址

將引導程序加載到SDRAM的位置

SDRAM中引導加載程序的入口點

連接到系統的SDRAM的配置(需要進行引導才能訪問)

將第一階段引導加載程序復制到SDRAM之后,BPMP開始執行。此時,我們尚未打開Tegra中的主處理器。

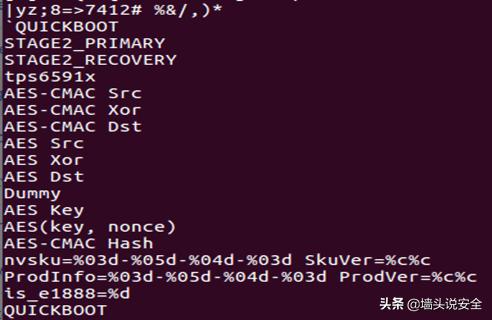

第一階段的引導加載程序似乎稱為QUICKBOOT,其大小約為56KiBytes。明確引用了AES-Cmac(消息認證代碼)。此處使用的字符串中包括“ AES-CMAC Xor”,這些字符串也可在開源引導程序U-boot中找到(github)。

來自第一階段引導程序的字符串

人們可能會認為引導加載程序是基于U-boot的,但是特定的加密功能實際上是由Nvidia編寫的,因此可以由Nvidia在其他地方免費使用。

當第一階段引導加載程序正確設置SoC時,主處理器就會啟動。然后加載第二階段的引導加載程序,以允許主處理器運行。

當我們解壓縮并運行內核時,我們發現第二階段的引導程序非常簡單。

我們沒有看到任何加密保護的跡象。它似乎不是基于任何廣為人知的引導程序,而是我們認為它是完全自定義的。

寬松地遵循Android bootimg格式,內核映像由一個文件中的內核和ramdisk組成。內核激活后,將運行名為/sbin/init-stage-0.sh的腳本。其主要目的是通過安裝NAND閃存分區使系統完全可操作。

NOR閃光燈

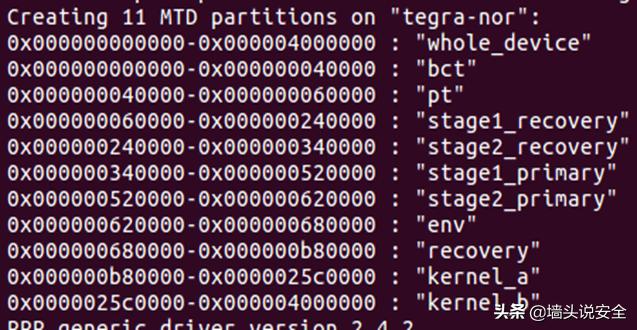

我們在NOR flash中找到了BCT,第一級和第二級引導程序以及內核。

CID NOR閃存的布局

我們發現許多分區已經像到主分區和恢復分區。

NAND閃存

/ usr /文件系統存儲為sqaushfs文件系統,其中包含在正常操作期間不會更改的二進制文件和腳本。

SquashFS在低資源嵌入式系統中很常見,是一種壓縮的只讀文件系統,它允許文件系統的不可更改部分占用較小數量的閃存。

/ var /目錄包含日志,是一個小的128Mb ext4文件系統。

/ home /目錄包含升級文件和臨時數據,以ext4文件系統的形式存儲在其余的閃存中。

/ home和/ var目錄覆蓋在只讀文件系統上,僅允許少數幾個目錄被讀/寫,這意味著系統的大部分內容都是只讀的。

雙庫固件

初始ROM引導加載程序運行后,引導加載過程可以選擇兩個映像:

ROM引導加載程序–僅提供一個副本。

除非存在災難性的硬件問題,否則它是不變的,并且不太可能失敗。

stage1_primary / stage1_recovery –由ROM引導程序順序選擇。

如果第一個失敗,則第二個運行。

除了內存中的位置,這兩個引導程序看上去幾乎相同stage2_primary / stage2_recovery –在此運行的引導程序由哪個stage1引導程序運行確定。

同樣,兩個引導加載程序看起來幾乎相同,除了內存中的位置kernel_a / kernel_b –這兩個內核的引導參數彼此非常不同系統啟動時可以掛載在線/離線usr分區。

這是兩個內核的引導參數:

init-stage-0.sh腳本讀取thispartid的值,并加載兩個/ usr / squashfs分區之一。如果其中一個損壞,則可以使用另一個恢復。

我們還可以看到AppArmor通常處于啟用狀態。該強制訪問控制系統允許內核將二進制文件限制為受限的資源集。Ubuntu默認情況下啟用此功能。Tesla上的配置看起來是標準配置。

安全啟動

Tegra支持安全啟動,但是圍繞它的文檔和代碼示例看起來很零散。在開發人員論壇中,關于如何實現它有些困惑。這在高端處理器中很常見。

我們無法最終驗證使用安全啟動的程度,但是我們確實發現了幾件事。ROM引導加載程序通過內部存儲的密鑰驗證BCT的簽名。這稱為SBK。AES-CMAC是BCT的一部分,并經過了驗證。這是對稱加密-如果發現了密鑰,則可以生成有效的BCT。

我們無法確定SBK在每個設備/車輛上是唯一的還是較大的組所共有。我們將需要使用多個車輛來確定這一點。

另外,Tegra可以在內部僅存儲一個公鑰,因此可以使用公鑰加密。即使發現了公鑰,也仍然無法生成正確簽名的BCT圖像。

這是對稱密鑰的更強替代方案。據我們估計,在2015年之前(特斯拉CID部署后),軟件支持還沒有到位。

第一級引導程序執行第二級引導程序的AES-CMAC。我們無法確定在此使用了哪個密鑰,但是Tegra文檔指出也可以使用SBK。

第二階段引導加載程序僅執行內核的CRC。如果信任鏈斷開,攻擊者可能會在此階段將惡意內核加載到設備上。

用戶空間軟件

CID一旦啟動,便進入用戶空間。

一系列Qt二進制文件呈現了CID的用戶界面。我們僅對它們進行了非常有限的逆向工程。一個8字符的PIN保護CID上的服務菜單,該菜單似乎每天都在變化,并由CID實現。

Shell腳本在車輛中實現了大量功能。逆向工程變得容易,因為它們是人類可讀的文本文件。

固件更新機制

我們觀察到了多種固件更新機制。

從車輛到特斯拉系統的出站VPN連接是所有機制的核心。我們沒有觀察到任何其他形式的傳輸加密。來自CID的所有請求都是使用未加密的HTTP發出的。

我們看到了以下更新機制:

1、Shell腳本–看起來像舊系統,但與后來的更新程序二進制機制有很多共同點。

2、更新二進制文件–大型的多調用二進制文件輪詢以獲取更新,下載更新并將其應用于系統。

3、內核/引導加載程序–內核和引導加載程序由特定的二進制文件更新。

4、地圖– VPN連接用于下載地圖數據常規ECU –通過CAN網關將固件更新從CID分發到ECU,使用了一個復雜的過程。

5、Wi-Fi模塊和蜂窩調制解調器的USB固件。

我們在下面考慮這些。

VPN連接

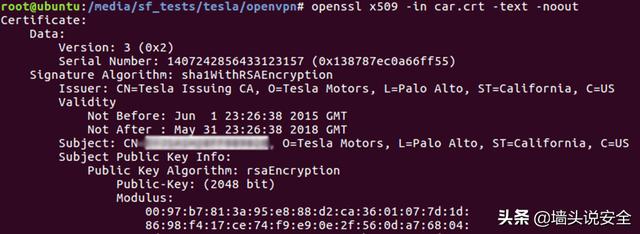

通過CID建立與Tesla服務器的OpenVPN連接。每輛車的鑰匙和證書用于執行此操作。車輛的VIN是證書的主題。

示例VPN密鑰

我們能夠從本地訪問CID的文件系統中提取這些密鑰,然后通過在另一臺機器上使用它們來連接到Tesla網絡。

密鑰已于2018年5月31日到期。如果此后沒有通過固件更新進行更新,則似乎沒有回退機制。使用安全配置的VPN,將無法攔截通信或對其進行篡改。可以通過Wi-Fi或蜂窩網絡(無論哪個可用)建立VPN。

通信的某些方面(例如,大量下載)顯示出對Wi-Fi的親和力。大概是為了減少特斯拉的成本。

連接到VPN時,會自動建立許多路由:

- 32.0.0/16

- 33.0.0/16

- 224.0.0/24

- 232.75.0/24

- 232.79.0/24

根據特斯拉漏洞賞金計劃,對這些范圍進行了完整的端口掃描,僅發現了少數主機:

1、vn.teslamotors.com –車輛數據和狀態,安全令牌更新,以訪問診斷和IC SSH

2、vn.teslamotors.com –固件下載和更新

3、

Firmware-bundles.vn.teslamotors.com –已失效的固件更新服務器

4、vn.teslamotors.com –地圖數據和更新

根據特斯拉安全性的早期報道,VPN密鑰存儲在連接到網關的大型SD卡上。通過卸下SD卡,可以輕松恢復這些卡。被測車輛并非如此。在這里,它們存儲在CID中VCM上的NAND閃存中。

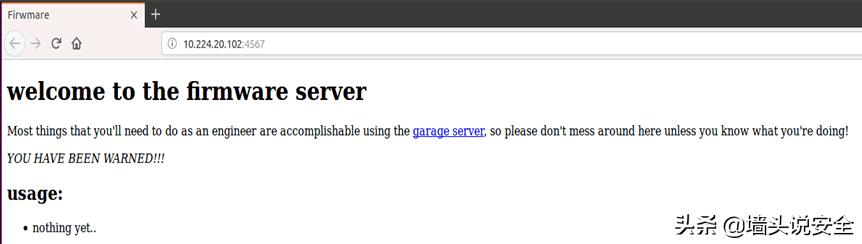

固件服務器

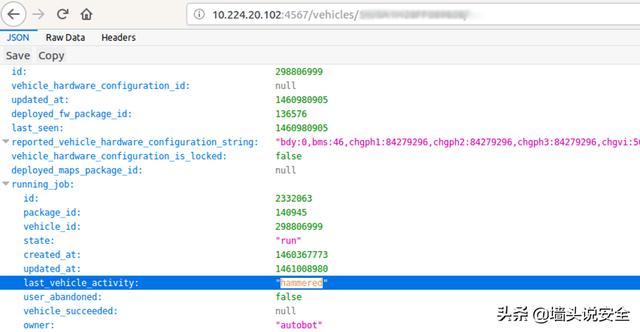

來自服務器的示例JSON響應

Shell腳本固件更新

我們在Tesla文件系統上找到了舊版固件更新機制,該機制采用了一系列Shell腳本來執行更新。即使它不再運行(沒有返回有效的下載URL),它也提供了許多有用的信息。

握手固件下載

通過Tesla VPN,shell腳本/ local / bin / do-firmware-handshake獲取并安裝固件更新。

該腳本可以通過多種來源啟動:

1、定期使用新規事件管理器(盡管未在操作中看到)

2、響應名為“ firmware-handshake”的新貴事件

3、手動(盡管未觀察到,但已在文件注釋中指出)

該腳本從高層獲取并應用更新,如下所示。

該腳本使用哨兵文件檢查是否正在進行現有升級。

打開升級包并進行安裝的外殼程序腳本,檢查“ unpack.sh”腳本是否正在運行。

如果正在進行升級,則執行固件握手,因為更新已經在進行中。

可以假設網關正在處理升級,并且如果哨兵文件小于20分鐘,則do-hardware-shash退出。因此,不會對網關執行任何主動檢查以查看其是否被占用。

如果網關更新的時間早于20分鐘,則將其掛起,并且握手過程將繼續。要查看VPN是否已連接,腳本將檢查接口tun0是否存在。

如果未連接VPN,腳本將等待30秒鐘再試一次。沒有積極嘗試建立VPN隧道-另一個外部過程會這樣做。建立VPN連接后,腳本將連接到以下URL:

firmware.vn.teslamotors.com:4567/vehicles//handshake

發送以下數據:

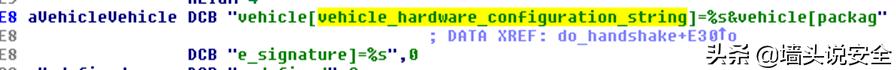

vehicle_hardware_configuration_string –由“硬件ID”派生,這是一個用逗號分隔的字符串,用于描述網關存儲的車輛配置。另一個外殼程序腳本/ usr / local / bin /

vehicle_hardware_configuration_string生成此字符串。格式:

從/ etc / swver讀取,這是在CID上運行的軟件版本。

然后,服務器返回JSON字符串,該字符串應包含以下字段:

Firmware_download_url –我們將下載的文件的位置

Firmware_download_file_md5 –我們將下載的文件的MD5校驗

Download_status_url –用于回傳升級狀態的URL

Vehicle_job_status_urlUnpack_size –解壓縮的固件文件的大小

Install_size –安裝固件文件所需的大小

我們發現仍然可以發出這些請求并接受響應。至關重要的是,我們發現可以使用另一輛汽車的VPN來請求任何VIN。

我們很驚訝地發現,JSON響應不是使用jq這樣的健壯解決方案,而是使用awk,gsub和split手動解析。然后對這些字段進行一些基本的完整性檢查。為了指示升級已經開始,將download_status_url存儲在前哨文件中。

通過對文件發出HTTP HEAD請求,然后檢查firmware_download_url文件的大小。我們認為這是一種奇怪的機制,因為它可以簡單地在JSON響應中傳輸。

firmware_download_url在獲得的所有響應中都指向服務器

firmware-bundles.vn.teslamotors.com。盡管是通過握手過程發出的,但沒有任何鏈接有效。

使用JSON響應中的unpack_size和install_size,對Flash文件系統上的備用空間執行基本檢查。為了防止CID休眠60分鐘,將對在端口4035上的CID上運行的Web API發出請求。現在下載文件。

它作為一個部分進行下載-不會以任何方式分塊或拆分。如果不是預期的大小,則再次嘗試下載。

無法逃避這種情況,這意味著腳本可能會陷入無限循環。對于測試期間獲得的示例firmware_download_url示例,這些文件僅只能通過Tesla VPN下載。

然后將文件的md5校驗和與期望值進行比較。如果文件不匹配,則再次嘗試下載文件。下載文件后,將通過CID屏幕上的彈出窗口提示用戶升級。

另一個shell腳本/ usr / local / bin / get-response執行此操作。它向端口4070上CID上運行的Web API發出請求,并等待一個小時以做出響應。

如果用戶接受更新,則下載的文件將移至/ home / tesla / dropbox,準備安裝。

USB更新

使用USB記憶棒,也可以將更新文件放入/ home / tesla / dropbox。Shell腳本/ usr / local / bin / usb-upgrade執行此操作。

該腳本在文件夾/ toinstall中查找文件名,格式為文件名:ui_full_package_*_<code>_pedigree_v*.tar.gz

使用下表,從車輛的VIN碼中查找<code>:

某些VIN通過USB更新的處理方式有所不同

他的表格顯示有帶有預設VINS的開發工具。如果此文件名中沒有CID上的軟件的當前版本,則將文件復制到Dropbox中,然后安裝。

由于檢查是幼稚的,并且忽略了實際版本,因此可以進行固件的升級和降級。

腳本中似乎有一個錯誤。如果腳本中不存在車輛的VIN,則返回的<code>只是空白。這將導致以下形式的文件匹配:ui_full_package_*__pedigree_v*.tar.gz。

在USB記憶棒上的給定文件夾中,攻擊者似乎可以放置特制的固件更新文件并執行任意代碼。我們嘗試了很多次,但無法觸發。另一個安全控制措施是阻止腳本被調用,但是我們無法確定它是什么。

Dropbox安裝

位于/ local / bin的腳本“ unpack.sh”安裝位于/ home / tesla / dropbox文件夾中的軟件包。

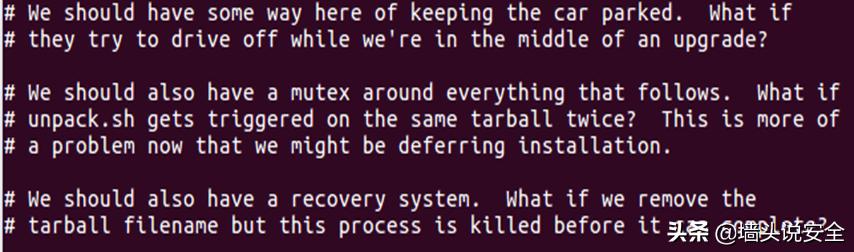

該腳本描述了該過程,并對其進行了大量注釋和。

盡管它是自定義的,但軟件包格式非常簡單,攻擊者很容易重新創建。從高層次來看,該過程如下:檢查是否提供了文件名,并且該文件存在。一旦汽車“停放”,另一個shell腳本將執行此檢查-/ usr / local / bin / car-is-parked。

在CID的端口4035上,這會向Web API發出HTTP請求,以檢查汽車是否處于“停車”檔。

值得注意的是,停放腳本包含檢查速度為零的函數,但是這些函數不會被調用。

腳本等待5分鐘,然后再次檢查汽車是否未停放。

為了防止CID休眠20分鐘,然后在端口4035上向Web API發出請求。使用實用程序mktemp在

/home/tesla/unpack.tmp-XXXXX中創建一個臨時目錄。tar文件已解壓縮到臨時目錄中。檢查是否存在4個文件:

- NAME of the package

- VERSION number of the package

- md5sums of files in the package

- tar.gz – files associated with the package

該過程不會檢查它是否存在,但是它期望文件“ install.sh”存在。為了檢查文件的完整性,將文件md5sums饋送到工具md5sum。這不增加安全性,而純粹是完整性檢查。

將名稱,版本和data.tar.gz作為參數傳遞后,將執行文件install.sh。為了最終控制軟件包的功能,install.sh可以執行root用戶通常可以執行的任何操作。

install.sh文件可以包含任意命令,并且整個過程以root用戶身份運行。為了控制,攻擊者可以將有效的升級程序包放置在保管箱中,以對CID或IC進行任意操作。

我們已經看到一些評論,這些評論表明,眾所周知,此過程不健全且存在問題:

這種機制遠非安全,它在VPN提供的傳輸加密之外幾乎沒有保護措施。這可能是不推薦使用的主要原因。我們不知道為什么它仍然存在于系統中。

開發人員可能會擔心刪除眾多腳本之一可能會導致意想不到的后果。

更新程序更新

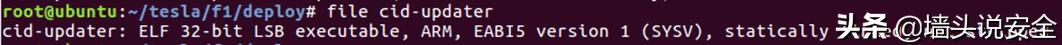

我們認為這是更新固件的正常機制。它是一個大型的整體二進制文件,包含大量功能。幸運的是,反向工程通過靜態鏈接(即,將所有代碼編譯到其中)和調試版本(即,它包含通常會被剝離的字符串和函數名)而得以加速。

與調試信息靜態鏈接

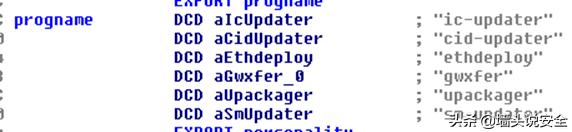

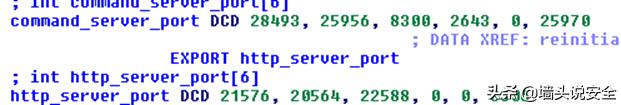

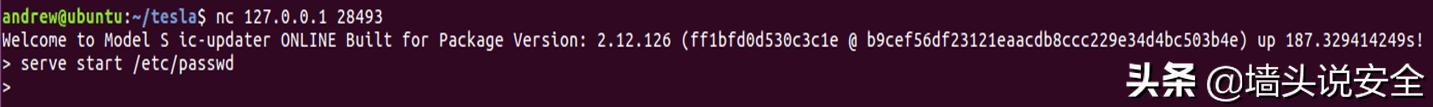

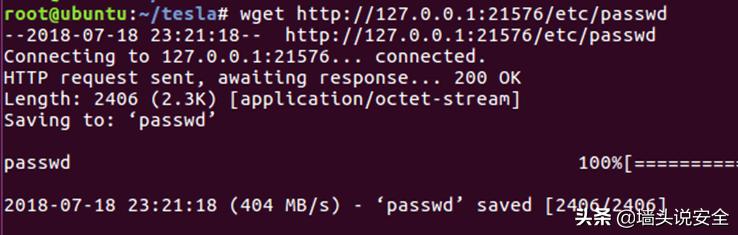

通過更改二進制文件的名稱激活,更新程序可以采用幾種不同的“個性”。每個人都可以打開一個命令端口和一個HTTP端口,它們偵聽設備的所有接口。

1、ic-updater – IC的更新程序。打開用于命令的端口28493,并打開21576作為Web服務器。

2、cid-updater – CID的更新程序。打開端口25956用于命令,打開20564作為Web服務器。

3、gwxfer –用于將文件傳輸到網關,是gwxfer shell腳本的二進制替代,sm-updater –尚不清楚“ sm”是指什么。這可能是工廠使用的東西,因為二進制文件的其余部分都引用了“ sitemaster”。

4、ethdeploy –似乎是將軟件包部署到車輛內其他設備的一種方法upackager –與網關有關,采用release.tgz(用于ECU的更新)和internal.dat(車輛的配置)和vhcs(車輛配置字符串)的參數

不同規格的不同名字

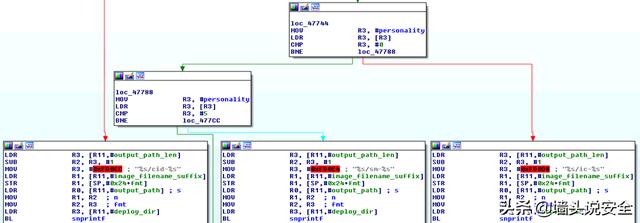

根據二進制文件的開頭名稱,二進制文件的行為會有所不同。這包括其執行的服務,其使用的路徑和技術。該代碼引用了個性存儲超過330次的變量。

為了易于確定代碼是否基于個性而偏離,0對應于IC,1對應于CID,5對應于SM。

用于不同個性的command / http端口

將更新程序作為“集群”運行,該系統旨在與多個設備(CID和IC)一起使用。通過VPN連接并下載固件,CID充當主服務器。

在代碼中稱為“繼電器”,然后使用命令/ HTTP端口將固件分發到IC。更新程序在啟動時執行某些任務,例如檢查當前系統,將出站連接到固件服務器(稱為“握手”)以及啟動命令和Web服務器。

基于人格的條件流示例

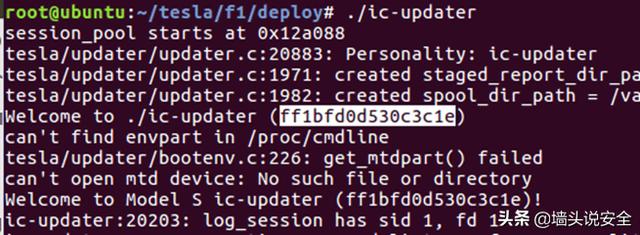

盡管看到了許多錯誤,但是可以在QEMU仿真器中運行二進制文件。二進制程序按預期啟動了兩個偵聽服務。

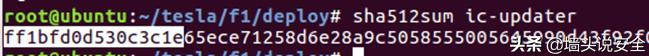

在仿真器中運行IC更新器

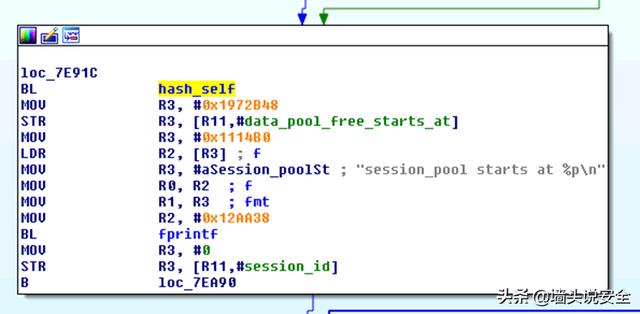

二進制文件在初始化期間對其自身執行sha512哈希。我們驚訝地發現,盡管sha512輸出64個字節,但僅保留了前8個字節。這意味著可以使用蠻力找到哈希沖突。

hash_self對二進制文件進行sha512哈希

截斷的sha512哈希輸出

一般sha512sum

稍后,當向固件更新服務器發出請求時,此哈希將用作User-Agent字符串的一部分。

哈希被放入請求的用戶代理部分

攻擊者可以在運行替代惡意軟件的同時報告預期的sha512哈希,盡管這意味著服務器可以確定正在使用哪個版本的更新程序。

這不是針對惡意行為的有力保護。通過計時器或按需執行,更新程序可以在緩沖區中處理一系列命令。可以通過cid-updater或打開的命令端口輸入它們,從而允許Tesla以太網上的其他設備執行操作。

以下是任務“ fwheartbeat”的示例,該任務以1小時的間隔啟動,并調用了函數start_regular_timer:

在計時器上添加了fwhearbeat

通過調用函數do_after_e_ms,還可以在固定時間段后運行命令。這是重新啟動固件下載的示例:

經過一段時間后,下載重新啟動正在運行

這些命令由字符串引用,可以采用許多值,并存儲在大型數組中。

命令數組

使用不同的參數,命令“ install”和“ patch”都最終調用函數do_install。

像交互式命令處理器一樣,該過程的命令端口提供了使用技巧和其他幫助。

要求ic-updater通過HTTP提供文件的示例

通過HTTP下載提供的文件

通過命令端口報告的當前狀態

需要會話令牌來保護IC和CID之間的命令。每天更改一次,并通過VPN從Tesla服務器進行同步。如果攻擊者可以嗅探IC和CID之間的連接,并使用它發送自己的命令,則攻擊者可以攔截此令牌。

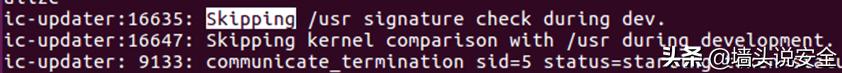

我們能夠將二進制文件放入開發模式。完成此操作后,包括簽名檢查在內的大多數安全功能都被禁用。

開發模式導致簽名檢查被跳過

二進制文件包含大量功能。從最高層次來看,最重要的過程如下:

1、握手-將請求發送到包含車輛詳細信息的Tesla服務器并接收對車輛執行操作的響應的過程。

2、基于握手下載和解密各種固件更新文件將下載并解密的固件更新文件(稱為補丁(完整的固件更新)。

3、bsdiff40(二進制difs)或Redbend delta(專有二進制diff))安裝到脫機閃存分區中

4、中繼–將固件從CID復制到IC重新部署–將固件的離線狀態復制到在線狀態以進行恢復其他功能包含在二進制文件中,但未使用。

握手

類似于外殼腳本更新,有關車輛的數據使用VIN進行監控,然后發送到遠程服務器,該服務器以任何可用的更新作為響應。

通過功能do_handshake向固件服務器發出POST請求。要從文件連接,這需要固件服務器的配置(包括服務器名稱,端口和路徑)。

配置握手請求

POST請求中包含的數據比shell腳本版本復雜,包括以下內容:

1、車輛VIN –從網關檢索和緩存,而不是從文件中讀取。在請求的路徑中發送。

2、VHCS(車輛硬件配置字符串)–基于從網關恢復的hwids.txt的字符串(使用函數fetch_vhcs生成)。作為POST參數發送。

3、當前固件簽名–使用功能read_firmware_signatures讀取。從保存/ usr /分區的內存分區的后40個字節中讀取固件簽名。發送base64編碼為POST參數。

POST請求的格式字符串

函數request_HTTP發出POST請求。它只能發出HTTP請求,而不能發出HTTPS請求。更新程序二進制文件根本沒有TLS功能,這意味著握手始終在純文本中進行,這取決于Tesla VPN的安全性。

函數tun0_is_up檢查VPN連接。僅檢查設備tun0是否存在,這似乎很幼稚。控制了CID的攻擊者可以在沒有知道更新程序二進制文件的情況下建立自己的VPN。

更新程序二進制文件本身似乎沒有建立VPN連接的任何功能。盡管無法確定是哪一個,但是必須通過外部過程來執行。服務器對HTTP POST請求給出JSON響應。通常,如果請求格式錯誤或不正確,則不會給出響應。

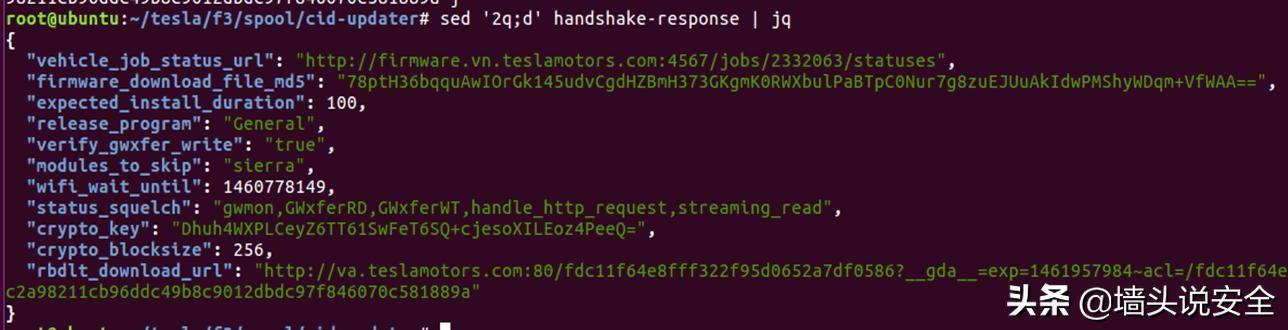

典型的握手響應

函數handle_handshake_download處理JSON響應。

在握手響應中,可能存在數十個字段。可以從JSON copy_handshake_var_at中提取各個字段,該字段采用字段名稱的參數。對該函數的72個引用中至少使用35個不同的字段名稱。

多次調用以查找JSON響應中的字段

這表明特斯拉中固件更新機制的巨大復雜性。在測試車輛的同時,很少有這些領域被使用。

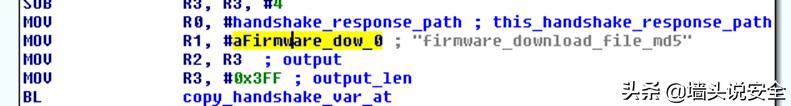

這是從函數do_install的握手響應中讀取md5哈希的示例。

從響應中讀取字段firmware_download_file_md5

然后調用handshake_is_actionable函數。如果正在下載升級,已經在CID上升級,正在中繼到IC或正在安裝升級,則將阻止握手采取措施。

不進行握手的原因

如果可以進行握手,則調用函數

initialize_handshake_install。握手響應存儲在文件中以供以后處理,并將命令添加到隊列中。

下載

握手響應中可以包含三個不同的字段,以供下載文件:

1、Firmware_download_url –根據shell腳本方法的常規更新

2、Bsdiff40_download_url –使用開源解決方案的二進制差異

3、Rbdlt_download_url –專有的Redbend增量

使用HTTP,它們似乎都以類似的方式下載。這是一個示例網址:

我們注意到了這些URL的幾個有趣的特征:

1、響應每個握手請求而生成,并且顯然是唯一的。

2、收到握手響應后,有效期始終為兩周。

3、出現一個HMAC(哈希消息身份驗證代碼)以檢查其余請求的完整性。

4、可從公共Internet獲得從中下載它們的服務器-無需建立VPN連接。

由于到期和HMAC,我們無法猜測或暴力破解其他固件下載鏈接。

值得注意的是,由于使用公共Internet上的HTTP(未加密)進行下載,因此存在被攔截和篡改的風險。字段

firmware_download_file_md5檢查下載的完整性。

通過安全的VPN下載哈希值時,將通過公共Internet下載文件。如果攻擊者篡改了下載,則MD5哈希可能不再匹配。Wi-Fi或蜂窩連接可用于執行下載。

另一個字段wifi_wait_until將允許在有限的時間內通過Wi-Fi下載。我們認為,這是為了避免通過蜂窩連接進行下載的成本,同時允許它們進行必要的更新。

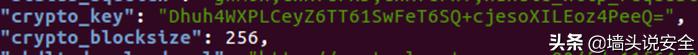

在固件握手響應中可以看到涉及加密的字段:

通過開放Internet下載固件的加密密鑰

Salsa20(一種輕量級算法)可用于加密下載的更新文件。函數decrypt_and_save_file實現解密。

握手響應通過VPN發送整個256位密鑰,因此應保持安全,以防止通過Internet進行的固件下載被攔截。

我們看到的所有下載文件都已加密。應該可以發送未加密的文件,但是我們沒有看到任何證據。

安裝

可以更新系統的許多不同方面:

- /usr partition

- Kernel

- bootloader

/ usr分區更新涉及更新程序二進制文件中的大部分功能。為此,系統分為在線和離線usr分區。盡管它們被稱為usr,而不是已掛載的文件系統,但它們在每一點都被視為原始存儲設備(例如/ dev / mmcblock0p1)。

“ usr”是指存儲設備的只讀方面。一般而言,似乎大多數固件更新都應用于脫機分區。然后,可以將脫機分區中所做的更改復制回聯機分區,或直接從脫機分區運行。為了從脫機分區執行更改,會發生以下情況:

1、對脫機分區進行的更改(使用patch,bsdiff或Redbend)

2、檢查聯機和脫機分區的簽名,以確保正確應用了補丁程序。

3、脫機分區安裝為/ newusr;然后可以執行/ newusr / deploy /的內容

發生以下情況,將更改從離線復制到在線:

1、對離線分區進行了更改(使用patch,bsdiff或Redbend)

2、檢查聯機和脫機分區的簽名,以確保正確應用了補丁程序。

3、然后更新,然后“重新部署”固件,這涉及將引導加載程序,內核和usr分區復制到在線分區。

將更改應用于脫機分區意味著系統可以在固件更新時繼續運行。這似乎與恢復分區的概念背道而馳–首先將它們覆蓋。由于使用了多個校驗和簽名,因此汽車很難變磚了。

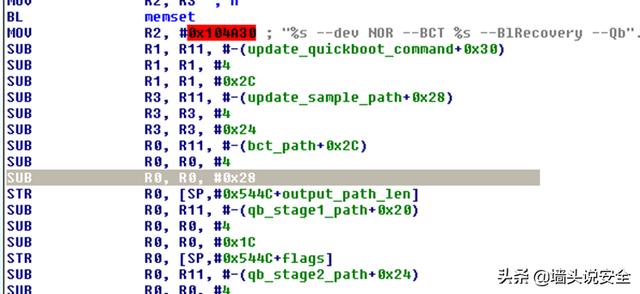

從傳遞的參數可以看出,更新程序二進制文件通過對上述示例更新程序進行系統調用來對內核和引導加載程序進行更新。

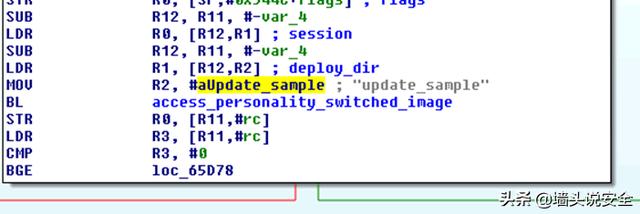

選擇cid / ic / sm-udpate_sample

調用* -update_sample