一、背景介紹

永恒之藍(lán)是指2017年4月14日晚,黑客團(tuán)體Shadow Brokers(影子經(jīng)紀(jì)人)公布一大批網(wǎng)絡(luò)攻擊工具,其中包含“永恒之藍(lán)”工具,“永恒之藍(lán)”利用windows系統(tǒng)的SMB漏洞可以獲取系統(tǒng)最高權(quán)限。5月12日,不法分子通過(guò)改造“永恒之藍(lán)”制作了wannacry勒索病毒,英國(guó)、俄羅斯、整個(gè)歐洲以及中國(guó)國(guó)內(nèi)多個(gè)高校校內(nèi)網(wǎng)、大型企業(yè)內(nèi)網(wǎng)和政府機(jī)構(gòu)專網(wǎng)中招,被勒索支付高額贖金才能解密恢復(fù)文件。所以如何一下看出Windows計(jì)算機(jī)是否開(kāi)啟445危險(xiǎn)端口?是否存在永恒之藍(lán)漏洞呢?接下來(lái)讓我們一起學(xué)習(xí)!

二、資源裝備

1.安裝好Kali linux的虛擬機(jī)一臺(tái);

2.Win7虛擬機(jī)一個(gè)。

3.整裝待發(fā)的小白一個(gè)。

專欄

1個(gè)月掌握Kali滲透與黑客編程

作者:Kali與編程

99幣

274人已購(gòu)

查看

三、戰(zhàn)略安排

3.1 配置攻擊方虛擬機(jī)的網(wǎng)絡(luò)模式為NAT模式,如下圖所示。

3.2 配置目標(biāo)Win7主機(jī)的網(wǎng)絡(luò)模式為NAT模式,如下圖所示。

3.3 查看目標(biāo)Win7主機(jī)的IP地址,如下圖所示。

步驟:Win+R/cmd/Enter/ipconfig

3.4 利用Nmap掃描器掃描Win7主機(jī)是否開(kāi)啟445端口,如下圖所示。

命令:nmap Win7主機(jī)IP地址

Eg:nmap 192.168.78.160

3.5 實(shí)戰(zhàn)操作,如下圖所示。

3.5.1 命令:msfconsole

3.5.2 搜索永恒之藍(lán)漏洞模塊,如下圖所示

命令:search ms17-101

3.5.3 使用永恒之藍(lán)漏洞模塊,如下圖所示。

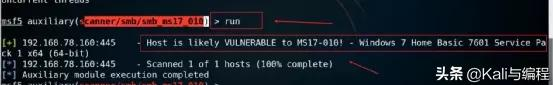

命令:use

auxiliary/scanner/smb/amb_ms17_010

3.5.4 查看需要設(shè)置的內(nèi)容,如下圖所示。

命令:show options

3.5.5 設(shè)置RHOSTS(目標(biāo)Win7主機(jī)的IP地址),如下圖所示。

命令:set rhosts Win7主機(jī)IP地址

Eg:set rhosts 192.168.78.460

3.5.6 查看rhosts是否設(shè)置成功,如下圖所示。

命令:show options

3.5.7 如下圖所示,Win7主機(jī)的RHOSTS設(shè)置成功。

3.5.8 利用漏洞,如下圖所示。

命令:run

3.6 查看Win7主機(jī)信息,比對(duì)是否利用漏洞成功,如下圖所示。

命令:systeminfo