一、摘要

在實(shí)際的業(yè)務(wù)開(kāi)發(fā)過(guò)程中,我們常常會(huì)碰到需要與第三方互聯(lián)網(wǎng)公司進(jìn)行技術(shù)對(duì)接,例如支付寶支付對(duì)接、微信支付對(duì)接、高德地圖查詢對(duì)接等等服務(wù),如果你是一個(gè)創(chuàng)業(yè)型互聯(lián)網(wǎng),大部分可能都是對(duì)接別的公司api接口。

當(dāng)你的公司體量上來(lái)了時(shí)候,這個(gè)時(shí)候可能有一些公司開(kāi)始找你進(jìn)行技術(shù)對(duì)接了,轉(zhuǎn)變成由你來(lái)提供api接口,那這個(gè)時(shí)候,我們應(yīng)該如何設(shè)計(jì)并保證API接口安全呢?

二、方案介紹

最常用的方案,主要有兩種:

- token方案

- 接口簽名

2.1、token方案

其中 token 方案,是一種在web端使用最廣的接口鑒權(quán)方案,我記得在之前寫(xiě)過(guò)一篇《手把手教你,使用JWT實(shí)現(xiàn)單點(diǎn)登錄》的文章,里面介紹的比較詳細(xì),有興趣的朋友可以看一下,沒(méi)了解的也沒(méi)關(guān)系,我們?cè)诖撕?jiǎn)單的介紹一下 token 方案。

從上圖,我們可以很清晰的看到,token 方案的實(shí)現(xiàn)主要有以下幾個(gè)步驟:

- 1、用戶登錄成功之后,服務(wù)端會(huì)給用戶生成一個(gè)唯一有效的憑證,這個(gè)有效值被稱為token

- 2、當(dāng)用戶每次請(qǐng)求其他的業(yè)務(wù)接口時(shí),需要在請(qǐng)求頭部帶上token

- 3、服務(wù)端接受到客戶端業(yè)務(wù)接口請(qǐng)求時(shí),會(huì)驗(yàn)證token的合法性,如果不合法會(huì)提示給客戶端;如果合法,才會(huì)進(jìn)入業(yè)務(wù)處理流程。

在實(shí)際使用過(guò)程中,當(dāng)用戶登錄成功之后,生成的token存放在redis中時(shí)是有時(shí)效的,一般設(shè)置為2個(gè)小時(shí),過(guò)了2個(gè)小時(shí)之后會(huì)自動(dòng)失效,這個(gè)時(shí)候我們就需要重新登錄,然后再次獲取有效token。

token方案,是目前業(yè)務(wù)類型的項(xiàng)目當(dāng)中使用最廣的方案,而且實(shí)用性非常高,可以很有效的防止黑客們進(jìn)行抓包、爬取數(shù)據(jù)。

但是 token 方案也有一些缺點(diǎn)!最明顯的就是與第三方公司進(jìn)行接口對(duì)接的時(shí)候,當(dāng)你的接口請(qǐng)求量非常大,這個(gè)時(shí)候 token 突然失效了,會(huì)有大量的接口請(qǐng)求失敗。

這個(gè)我深有體會(huì),我記得在很早的時(shí)候,跟一家中、大型互聯(lián)網(wǎng)公司進(jìn)行聯(lián)調(diào)的時(shí)候,他們提供給我的接口對(duì)接方案就是token方案,當(dāng)時(shí)我司的流量高峰期時(shí)候,請(qǐng)求他們的接口大量報(bào)錯(cuò),原因就是因?yàn)閠oken失效了,當(dāng)token失效時(shí),我們會(huì)調(diào)用他們刷新token接口,刷新完成之后,在token失效與重新刷新token這個(gè)時(shí)間間隔期間,就會(huì)出現(xiàn)大量的請(qǐng)求失敗的日志,因此在實(shí)際API對(duì)接過(guò)程中,我不推薦大家采用 token方案。

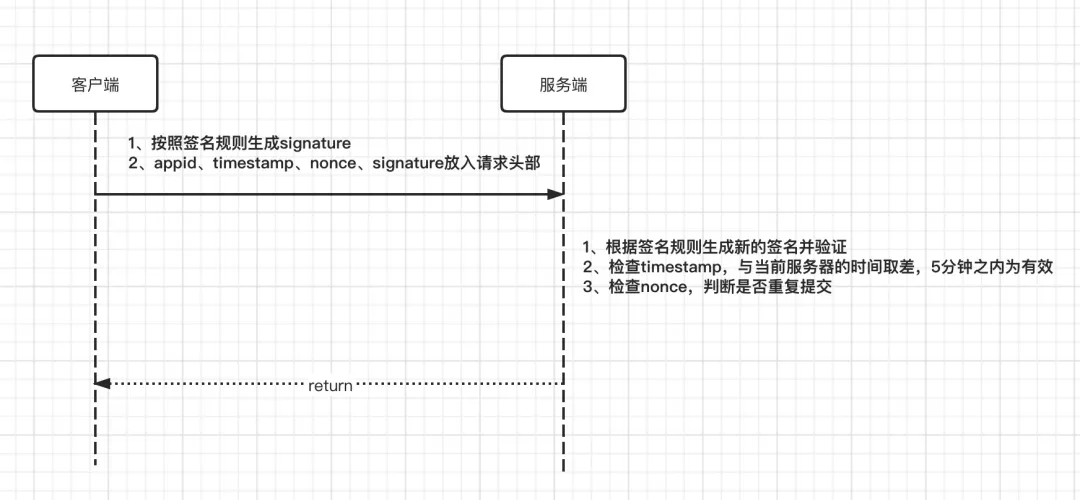

2.2、接口簽名

接口簽名,顧名思義,就是通過(guò)一些簽名規(guī)則對(duì)參數(shù)進(jìn)行簽名,然后把簽名的信息放入請(qǐng)求頭部,服務(wù)端收到客戶端請(qǐng)求之后,同樣的只需要按照已定的規(guī)則生產(chǎn)對(duì)應(yīng)的簽名串與客戶端的簽名信息進(jìn)行對(duì)比,如果一致,就進(jìn)入業(yè)務(wù)處理流程;如果不通過(guò),就提示簽名驗(yàn)證失敗。

在接口簽名方案中,主要有四個(gè)核心參數(shù):

- 1、Appid表示應(yīng)用ID,其中與之匹配的還有appsecret,表示應(yīng)用密鑰,用于數(shù)據(jù)的簽名加密,不同的對(duì)接項(xiàng)目分配不同的appid和appsecret,保證數(shù)據(jù)安全

- 2、timestamp 表示時(shí)間戳,當(dāng)請(qǐng)求的時(shí)間戳與服務(wù)器中的時(shí)間戳,差值在5分鐘之內(nèi),屬于有效請(qǐng)求,不在此范圍內(nèi),屬于無(wú)效請(qǐng)求

- 3、nonce 表示臨時(shí)流水號(hào),用于防止重復(fù)提交驗(yàn)證

- 4、signature 表示簽名字段,用于判斷接口請(qǐng)求是否有效。

其中簽名的生成規(guī)則,分兩個(gè)步驟:

- 第一步:對(duì)請(qǐng)求參數(shù)進(jìn)行一次md5加密簽名

//步驟一

String 參數(shù)1 = 請(qǐng)求方式 + 請(qǐng)求URL相對(duì)地址 + 請(qǐng)求Body字符串;

String 參數(shù)1加密結(jié)果= md5(參數(shù)1)

- 第二步:對(duì)第一步簽名結(jié)果,再進(jìn)行一次md5加密簽名

//步驟二

String 參數(shù)2 = appsecret + timestamp + nonce + 參數(shù)1加密結(jié)果;

String 參數(shù)2加密結(jié)果= md5(參數(shù)2)

參數(shù)2加密結(jié)果,就是我們要的最終簽名串。

接口簽名方案,尤其是在接口請(qǐng)求量很大的情況下,依然很穩(wěn)定。

換句話說(shuō),你可以將接口簽名看作成對(duì)token方案的一種補(bǔ)充。

但是如果想把接口簽名方案,推廣到前后端對(duì)接,答案是:不適合。

因?yàn)楹灻?jì)算非常復(fù)雜,其次,就是容易泄漏appsecret!

說(shuō)了這么多,下面我們就一起來(lái)用程序?qū)嵺`一下吧!

二、程序?qū)嵺`

2.1、token方案

就像上文所說(shuō),token方案重點(diǎn)在于,當(dāng)用戶登錄成功之后,我們只需要生成好對(duì)應(yīng)的token,然后將其返回給前端,在下次請(qǐng)求業(yè)務(wù)接口的時(shí)候,需要把token帶上。

具體的實(shí)踐,也可以分兩種:

- 第一種:采用uuid生成token,然后將token存放在redis中,同時(shí)設(shè)置有效期2哥小時(shí)

- 第二種:采用JWT工具來(lái)生成token,這種token是可以跨平臺(tái)的,天然支持分布式,其實(shí)本質(zhì)也是采用時(shí)間戳+密鑰,來(lái)生成一個(gè)token。

下面,我們介紹的是第二種實(shí)現(xiàn)方式。

首先,編寫(xiě)一個(gè)jwt 工具。

public class JwtTokenUtil {

//定義token返回頭部

public static final String AUTH_HEADER_KEY = "Authorization";

//token前綴

public static final String TOKEN_PREFIX = "Bearer ";

//簽名密鑰

public static final String KEY = "q3t6w9z$C&F)J@NcQfTjWnZr4u7x";

//有效期默認(rèn)為 2hour

public static final Long EXPIRATION_TIME = 1000L*60*60*2;

/**

* 創(chuàng)建TOKEN

* @param content

* @return

*/

public static String createToken(String content){

return TOKEN_PREFIX + JWT.create()

.withSubject(content)

.withExpiresAt(new Date(System.currentTimeMillis() + EXPIRATION_TIME))

.sign(Algorithm.Hmac512(KEY));

}

/**

* 驗(yàn)證token

* @param token

*/

public static String verifyToken(String token) throws Exception {

try {

return JWT.require(Algorithm.HMAC512(KEY))

.build()

.verify(token.replace(TOKEN_PREFIX, ""))

.getSubject();

} catch (TokenExpiredException e){

throw new Exception("token已失效,請(qǐng)重新登錄",e);

} catch (JWTVerificationException e) {

throw new Exception("token驗(yàn)證失敗!",e);

}

}

}

接著,我們?cè)诘卿浀臅r(shí)候,生成一個(gè)token,然后返回給客戶端。

@RequestMapping(value = "/login", method = RequestMethod.POST, produces = {"application/json;charset=UTF-8"})

public UserVo login(@RequestBody UserDto userDto, HttpServletResponse response){

//...參數(shù)合法性驗(yàn)證

//從數(shù)據(jù)庫(kù)獲取用戶信息

User dbUser = userService.selectByUserNo(userDto.getUserNo);

//....用戶、密碼驗(yàn)證

//創(chuàng)建token,并將token放在響應(yīng)頭

UserToken userToken = new UserToken();

BeanUtils.copyProperties(dbUser,userToken);

String token = JwtTokenUtil.createToken(JSONObject.toJSONString(userToken));

response.setHeader(JwtTokenUtil.AUTH_HEADER_KEY, token);

//定義返回結(jié)果

UserVo result = new UserVo();

BeanUtils.copyProperties(dbUser,result);

return result;

}

最后,編寫(xiě)一個(gè)統(tǒng)一攔截器,用于驗(yàn)證客戶端傳入的token是否有效。

@Slf4j

public class AuthenticationInterceptor implements HandlerInterceptor {

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

// 從http請(qǐng)求頭中取出token

final String token = request.getHeader(JwtTokenUtil.AUTH_HEADER_KEY);

//如果不是映射到方法,直接通過(guò)

if(!(handler instanceof HandlerMethod)){

return true;

}

//如果是方法探測(cè),直接通過(guò)

if (HttpMethod.OPTIONS.equals(request.getMethod())) {

response.setStatus(HttpServletResponse.SC_OK);

return true;

}

//如果方法有JwtIgnore注解,直接通過(guò)

HandlerMethod handlerMethod = (HandlerMethod) handler;

Method method=handlerMethod.getMethod();

if (method.isAnnotationPresent(JwtIgnore.class)) {

JwtIgnore jwtIgnore = method.getAnnotation(JwtIgnore.class);

if(jwtIgnore.value()){

return true;

}

}

LocalAssert.isStringEmpty(token, "token為空,鑒權(quán)失敗!");

//驗(yàn)證,并獲取token內(nèi)部信息

String userToken = JwtTokenUtil.verifyToken(token);

//將token放入本地緩存

WebContextUtil.setUserToken(userToken);

return true;

}

@Override

public void afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex) throws Exception {

//方法結(jié)束后,移除緩存的token

WebContextUtil.removeUserToken();

}

}

在生成token的時(shí)候,我們可以將一些基本的用戶信息,例如用戶ID、用戶姓名,存入token中,這樣當(dāng)token鑒權(quán)通過(guò)之后,我們只需要通過(guò)解析里面的信息,即可獲取對(duì)應(yīng)的用戶ID,可以省下去數(shù)據(jù)庫(kù)查詢一些基本信息的操作。

同時(shí),使用的過(guò)程中,盡量不要存放敏感信息,因?yàn)楹苋菀妆缓诳徒馕觯?/p>

2.2、接口簽名

同樣的思路,站在服務(wù)端驗(yàn)證的角度,我們可以先編寫(xiě)一個(gè)簽名攔截器,驗(yàn)證客戶端傳入的參數(shù)是否合法,只要有一項(xiàng)不合法,就提示錯(cuò)誤。

具體代碼實(shí)踐如下:

public class SignInterceptor implements HandlerInterceptor {

@Autowired

private AppSecretService appSecretService;

@Autowired

private RedisUtil redisUtil;

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler)

throws Exception {

//appId驗(yàn)證

final String appId = request.getHeader("appid");

if(StringUtils.isEmpty(appId)){

throw new CommonException("appid不能為空");

}

String appSecret = appSecretService.getAppSecretByAppId(appId);

if(StringUtils.isEmpty(appSecret)){

throw new CommonException("appid不合法");

}

//時(shí)間戳驗(yàn)證

final String timestamp = request.getHeader("timestamp");

if(StringUtils.isEmpty(timestamp)){

throw new CommonException("timestamp不能為空");

}

//大于5分鐘,非法請(qǐng)求

long diff = System.currentTimeMillis() - Long.parseLong(timestamp);

if(Math.abs(diff) > 1000 * 60 * 5){

throw new CommonException("timestamp已過(guò)期");

}

//臨時(shí)流水號(hào),防止重復(fù)提交

final String nonce = request.getHeader("nonce");

if(StringUtils.isEmpty(nonce)){

throw new CommonException("nonce不能為空");

}

//驗(yàn)證簽名

final String signature = request.getHeader("signature");

if(StringUtils.isEmpty(nonce)){

throw new CommonException("signature不能為空");

}

final String method = request.getMethod();

final String url = request.getRequestURI();

final String body = StreamUtils.copyToString(request.getInputStream(), Charset.forName("UTF-8"));

String signResult = SignUtil.getSignature(method, url, body, timestamp, nonce, appSecret);

if(!signature.equals(signResult)){

throw new CommonException("簽名驗(yàn)證失敗");

}

//檢查是否重復(fù)請(qǐng)求

String key = appId + "_" + timestamp + "_" + nonce;

if(redisUtil.exist(key)){

throw new CommonException("當(dāng)前請(qǐng)求正在處理,請(qǐng)不要重復(fù)提交");

}

//設(shè)置5分鐘

redisUtil.save(key, signResult, 5*60);

request.setAttribute("reidsKey",key);

}

@Override

public void afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex)

throws Exception {

//請(qǐng)求處理完畢之后,移除緩存

String value = request.getAttribute("reidsKey");

if(!StringUtils.isEmpty(value)){

redisUtil.remove(value);

}

}

}

簽名工具類SignUtil:

public class SignUtil {

/**

* 簽名計(jì)算

* @param method

* @param url

* @param body

* @param timestamp

* @param nonce

* @param appSecret

* @return

*/

public static String getSignature(String method, String url, String body, String timestamp, String nonce, String appSecret){

//第一層簽名

String requestStr1 = method + url + body + appSecret;

String signResult1 = DigestUtils.md5Hex(requestStr1);

//第二層簽名

String requestStr2 = appSecret + timestamp + nonce + signResult1;

String signResult2 = DigestUtils.md5Hex(requestStr2);

return signResult2;

}

}

簽名計(jì)算,可以換成hamc方式進(jìn)行計(jì)算,思路大致一樣。

三、小結(jié)

上面介紹的token和接口簽名方案,對(duì)外都可以對(duì)提供的接口起到保護(hù)作用,防止別人篡改請(qǐng)求,或者模擬請(qǐng)求。

但是缺少對(duì)數(shù)據(jù)自身的安全保護(hù),即請(qǐng)求的參數(shù)和返回的數(shù)據(jù)都是有可能被別人攔截獲取的,而這些數(shù)據(jù)又是明文的,所以只要被攔截,就能獲得相應(yīng)的業(yè)務(wù)數(shù)據(jù)。

對(duì)于這種情況,推薦大家對(duì)請(qǐng)求參數(shù)和返回參數(shù)進(jìn)行加密處理,例如RSA、AES等加密工具。

同時(shí),在生產(chǎn)環(huán)境,采用https方式進(jìn)行傳輸,可以起到很好的安全保護(hù)作用!