本文分享自華為云社區(qū)《【高并發(fā)】使用Nginx實(shí)現(xiàn)限流》,作者:冰 河。

Nginx作為一款高性能的Web代理和負(fù)載均衡服務(wù)器,往往會(huì)部署在一些互聯(lián)網(wǎng)應(yīng)用比較前置的位置。此時(shí),我們就可以在Nginx上進(jìn)行設(shè)置,對(duì)訪問(wèn)的IP地址和并發(fā)數(shù)進(jìn)行相應(yīng)的限制。

Nginx官方的限流模塊Nginx官方版本限制IP的連接和并發(fā)分別有兩個(gè)模塊:

limit_req_zone 用來(lái)限制單位時(shí)間內(nèi)的請(qǐng)求數(shù),即速率限制,采用的漏桶算法 “leaky bucket”。 limit_req_conn 用來(lái)限制同一時(shí)間連接數(shù),即并發(fā)限制。 limit_req_zone 參數(shù)配置 limit_req_zone參數(shù)說(shuō)明 Syntax: limit_req zone=name [burst=number] [nodelay]; Default: — Context: http, server, location limit_req_zone $binary_remote_addr zone=one:10m rate=1r/s; 第一個(gè)參數(shù):$binary_remote_addr 表示通過(guò)remote_addr這個(gè)標(biāo)識(shí)來(lái)做限制,“binary_”的目的是縮寫內(nèi)存占用量,是限制同一客戶端ip地址。 第二個(gè)參數(shù):zone=one:10m表示生成一個(gè)大小為10M,名字為one的內(nèi)存區(qū)域,用來(lái)存儲(chǔ)訪問(wèn)的頻次信息。 第三個(gè)參數(shù):rate=1r/s表示允許相同標(biāo)識(shí)的客戶端的訪問(wèn)頻次,這里限制的是每秒1次,還可以有比如30r/m的。 limit_req zone=one burst=5 nodelay; 第一個(gè)參數(shù):zone=one 設(shè)置使用哪個(gè)配置區(qū)域來(lái)做限制,與上面limit_req_zone 里的name對(duì)應(yīng)。 第二個(gè)參數(shù):burst=5,重點(diǎn)說(shuō)明一下這個(gè)配置,burst爆發(fā)的意思,這個(gè)配置的意思是設(shè)置一個(gè)大小為5的緩沖區(qū)當(dāng)有大量請(qǐng)求(爆發(fā))過(guò)來(lái)時(shí),超過(guò)了訪問(wèn)頻次限制的請(qǐng)求可以先放到這個(gè)緩沖區(qū)內(nèi)。 第三個(gè)參數(shù):nodelay,如果設(shè)置,超過(guò)訪問(wèn)頻次而且緩沖區(qū)也滿了的時(shí)候就會(huì)直接返回503,如果沒有設(shè)置,則所有請(qǐng)求會(huì)等待排隊(duì)。 limit_req_zone示例 http { limit_req_zone $binary_remote_addr zone=one:10m rate=1r/s; server { location /search/ { limit_req zone=one burst=5 nodelay; } }下面配置可以限制特定UA(比如搜索引擎)的訪問(wèn):

limit_req_zone $anti_spider zone=one:10m rate=10r/s; limit_req zone=one burst=100 nodelay; if ($http_user_agent ~* "googlebot|bingbot|Feedfetcher-Google") { set $anti_spider $http_user_agent; }其他參數(shù)

Syntax: limit_req_log_level info | notice | warn | error; Default: limit_req_log_level error; Context: http, server, location當(dāng)服務(wù)器由于limit被限速或緩存時(shí),配置寫入日志。延遲的記錄比拒絕的記錄低一個(gè)級(jí)別。例子:limit_req_log_level notice延遲的的基本是info。

Syntax: limit_req_status code; Default: limit_req_status 503; Context: http, server, location設(shè)置拒絕請(qǐng)求的返回值。值只能設(shè)置 400 到 599 之間。

ngx_http_limit_conn_module 參數(shù)配置 ngx_http_limit_conn_module 參數(shù)說(shuō)明這個(gè)模塊用來(lái)限制單個(gè)IP的請(qǐng)求數(shù)。并非所有的連接都被計(jì)數(shù)。只有在服務(wù)器處理了請(qǐng)求并且已經(jīng)讀取了整個(gè)請(qǐng)求頭時(shí),連接才被計(jì)數(shù)。

Syntax: limit_conn zone number; Default: — Context: http, server, location limit_conn_zone $binary_remote_addr zone=addr:10m; server { location /download/ { limit_conn addr 1; }一次只允許每個(gè)IP地址一個(gè)連接。

limit_conn_zone $binary_remote_addr zone=perip:10m; limit_conn_zone $server_name zone=perserver:10m; server { ... limit_conn perip 10; limit_conn perserver 100; }可以配置多個(gè)limit_conn指令。例如,以上配置將限制每個(gè)客戶端IP連接到服務(wù)器的數(shù)量,同時(shí)限制連接到虛擬服務(wù)器的總數(shù)。

Syntax: limit_conn_zone key zone=name:size; Default: — Context: http limit_conn_zone $binary_remote_addr zone=addr:10m;在這里,客戶端IP地址作為關(guān)鍵。請(qǐng)注意,不是$ remote_addr,而是使用$ binary_remote_addr變量。 $ remote_addr變量的大小可以從7到15個(gè)字節(jié)不等。存儲(chǔ)的狀態(tài)在32位平臺(tái)上占用32或64字節(jié)的內(nèi)存,在64位平臺(tái)上總是占用64字節(jié)。對(duì)于IPv4地址,$ binary_remote_addr變量的大小始終為4個(gè)字節(jié),對(duì)于IPv6地址則為16個(gè)字節(jié)。存儲(chǔ)狀態(tài)在32位平臺(tái)上始終占用32或64個(gè)字節(jié),在64位平臺(tái)上占用64個(gè)字節(jié)。一個(gè)兆字節(jié)的區(qū)域可以保持大約32000個(gè)32字節(jié)的狀態(tài)或大約16000個(gè)64字節(jié)的狀態(tài)。如果區(qū)域存儲(chǔ)耗盡,服務(wù)器會(huì)將錯(cuò)誤返回給所有其他請(qǐng)求。

Syntax: limit_conn_log_level info | notice | warn | error; Default: limit_conn_log_level error; Context: http, server, location當(dāng)服務(wù)器限制連接數(shù)時(shí),設(shè)置所需的日志記錄級(jí)別。

Syntax: limit_conn_status code; Default: limit_conn_status 503; Context: http, server, location設(shè)置拒絕請(qǐng)求的返回值。

Nginx限流實(shí)戰(zhàn) 限制訪問(wèn)速率 limit_req_zone $binary_remote_addr zone=mylimit:10m rate=2r/s; server { location / { limit_req zone=mylimit; } }上述規(guī)則限制了每個(gè)IP訪問(wèn)的速度為2r/s,并將該規(guī)則作用于根目錄。如果單個(gè)IP在非常短的時(shí)間內(nèi)并發(fā)發(fā)送多個(gè)請(qǐng)求,結(jié)果會(huì)怎樣呢?

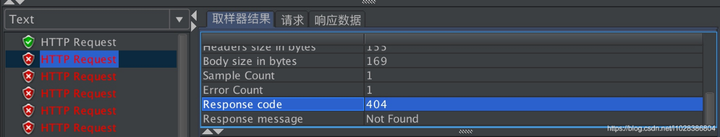

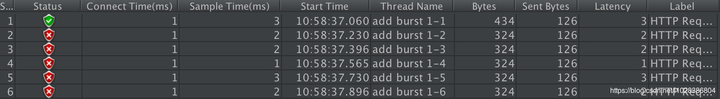

我們使用單個(gè)IP在10ms內(nèi)發(fā)并發(fā)送了6個(gè)請(qǐng)求,只有1個(gè)成功,剩下的5個(gè)都被拒絕。我們?cè)O(shè)置的速度是2r/s,為什么只有1個(gè)成功呢,是不是Nginx限制錯(cuò)了?當(dāng)然不是,是因?yàn)镹ginx的限流統(tǒng)計(jì)是基于毫秒的,我們?cè)O(shè)置的速度是2r/s,轉(zhuǎn)換一下就是500ms內(nèi)單個(gè)IP只允許通過(guò)1個(gè)請(qǐng)求,從501ms開始才允許通過(guò)第二個(gè)請(qǐng)求。

burst緩存處理我們看到,我們短時(shí)間內(nèi)發(fā)送了大量請(qǐng)求,Nginx按照毫秒級(jí)精度統(tǒng)計(jì),超出限制的請(qǐng)求直接拒絕。這在實(shí)際場(chǎng)景中未免過(guò)于苛刻,真實(shí)網(wǎng)絡(luò)環(huán)境中請(qǐng)求到來(lái)不是勻速的,很可能有請(qǐng)求“突發(fā)”的情況,也就是“一股子一股子”的。Nginx考慮到了這種情況,可以通過(guò)burst關(guān)鍵字開啟對(duì)突發(fā)請(qǐng)求的緩存處理,而不是直接拒絕。

來(lái)看我們的配置:

limit_req_zone $binary_remote_addr zone=mylimit:10m rate=2r/s; server { location / { limit_req zone=mylimit burst=4; } }我們加入了burst=4,意思是每個(gè)key(此處是每個(gè)IP)最多允許4個(gè)突發(fā)請(qǐng)求的到來(lái)。如果單個(gè)IP在10ms內(nèi)發(fā)送6個(gè)請(qǐng)求,結(jié)果會(huì)怎樣呢?

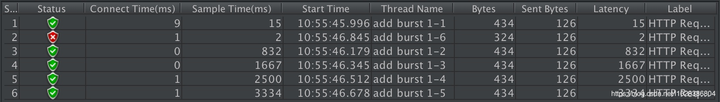

相比實(shí)例一成功數(shù)增加了4個(gè),這個(gè)我們?cè)O(shè)置的burst數(shù)目是一致的。具體處理流程是:1個(gè)請(qǐng)求被立即處理,4個(gè)請(qǐng)求被放到burst隊(duì)列里,另外一個(gè)請(qǐng)求被拒絕。通過(guò)burst參數(shù),我們使得Nginx限流具備了緩存處理突發(fā)流量的能力。

但是請(qǐng)注意:burst的作用是讓多余的請(qǐng)求可以先放到隊(duì)列里,慢慢處理。如果不加nodelay參數(shù),隊(duì)列里的請(qǐng)求不會(huì)立即處理,而是按照rate設(shè)置的速度,以毫秒級(jí)精確的速度慢慢處理。

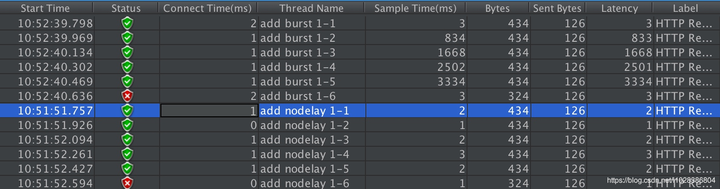

nodelay降低排隊(duì)時(shí)間在使用burst緩存處理中,我們看到,通過(guò)設(shè)置burst參數(shù),我們可以允許Nginx緩存處理一定程度的突發(fā),多余的請(qǐng)求可以先放到隊(duì)列里,慢慢處理,這起到了平滑流量的作用。但是如果隊(duì)列設(shè)置的比較大,請(qǐng)求排隊(duì)的時(shí)間就會(huì)比較長(zhǎng),用戶角度看來(lái)就是RT變長(zhǎng)了,這對(duì)用戶很不友好。有什么解決辦法呢?nodelay參數(shù)允許請(qǐng)求在排隊(duì)的時(shí)候就立即被處理,也就是說(shuō)只要請(qǐng)求能夠進(jìn)入burst隊(duì)列,就會(huì)立即被后臺(tái)worker處理,請(qǐng)注意,這意味著burst設(shè)置了nodelay時(shí),系統(tǒng)瞬間的QPS可能會(huì)超過(guò)rate設(shè)置的閾值。nodelay參數(shù)要跟burst一起使用才有作用。

延續(xù)burst緩存處理的配置,我們加入nodelay選項(xiàng):

limit_req_zone $binary_remote_addr zone=mylimit:10m rate=2r/s; server { location / { limit_req zone=mylimit burst=4 nodelay; } }單個(gè)IP 10ms內(nèi)并發(fā)發(fā)送6個(gè)請(qǐng)求,結(jié)果如下:

跟burst緩存處理相比,請(qǐng)求成功率沒變化,但是總體耗時(shí)變短了。這怎么解釋呢?在burst緩存處理中,有4個(gè)請(qǐng)求被放到burst隊(duì)列當(dāng)中,工作進(jìn)程每隔500ms(rate=2r/s)取一個(gè)請(qǐng)求進(jìn)行處理,最后一個(gè)請(qǐng)求要排隊(duì)2s才會(huì)被處理;這里,請(qǐng)求放入隊(duì)列跟burst緩存處理是一樣的,但不同的是,隊(duì)列中的請(qǐng)求同時(shí)具有了被處理的資格,所以這里的5個(gè)請(qǐng)求可以說(shuō)是同時(shí)開始被處理的,花費(fèi)時(shí)間自然變短了。

但是請(qǐng)注意,雖然設(shè)置burst和nodelay能夠降低突發(fā)請(qǐng)求的處理時(shí)間,但是長(zhǎng)期來(lái)看并不會(huì)提高吞吐量的上限,長(zhǎng)期吞吐量的上限是由rate決定的,因?yàn)閚odelay只能保證burst的請(qǐng)求被立即處理,但Nginx會(huì)限制隊(duì)列元素釋放的速度,就像是限制了令牌桶中令牌產(chǎn)生的速度。

看到這里你可能會(huì)問(wèn),加入了nodelay參數(shù)之后的限速算法,到底算是哪一個(gè)“桶”,是漏桶算法還是令牌桶算法?當(dāng)然還算是漏桶算法。考慮一種情況,令牌桶算法的token為耗盡時(shí)會(huì)怎么做呢?由于它有一個(gè)請(qǐng)求隊(duì)列,所以會(huì)把接下來(lái)的請(qǐng)求緩存下來(lái),緩存多少受限于隊(duì)列大小。但此時(shí)緩存這些請(qǐng)求還有意義嗎?如果server已經(jīng)過(guò)載,緩存隊(duì)列越來(lái)越長(zhǎng),RT越來(lái)越高,即使過(guò)了很久請(qǐng)求被處理了,對(duì)用戶來(lái)說(shuō)也沒什么價(jià)值了。所以當(dāng)token不夠用時(shí),最明智的做法就是直接拒絕用戶的請(qǐng)求,這就成了漏桶算法。

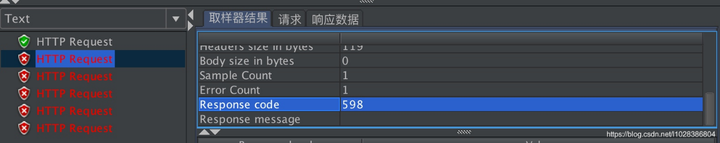

自定義返回值 limit_req_zone $binary_remote_addr zone=mylimit:10m rate=2r/s; server { location / { limit_req zone=mylimit burst=4 nodelay; limit_req_status 598; } }默認(rèn)情況下 沒有配置 status 返回值的狀態(tài):