5月11日-12日,Black Hat Asia 2023(亞洲黑帽大會)在新加坡舉辦,來自字節跳動內部的最佳實踐開源解決方案Elkeid入選了 Black Hat Asia 2023武器庫(Arsenal )。Ekeid可滿足主機、容器集群、Serverless等多種工作負載的安全需求。

Black Hat大會被公認為世界信息安全行業的頂級盛會,每年分別在美國、歐洲、亞洲各舉辦一次安全信息技術峰會。每年的武器庫(Arsenal )環節會聚集一批安全研究員,為其提供在黑帽社區展示開源工具。2023年的武器庫(Arsenal )涵蓋數據取證和事件響應、代碼評估、網絡攻擊/防御、逆向工程等16個方向。

隨著企業業務云化、容器化、云原生化的推進,企業的基礎架構與安全需求也在不斷的復雜化,并且伴隨著新的技術方案的出現,也通常會伴隨著新的安全風險。在這樣的大背景下,字節跳動安全與風控部門希望能夠有一套解決方案,能夠滿足不同工作負載下的安全需求,于是Elkeid誕生了,并對外開源(項目地址:https://github.com/bytedance/Elkeid)。

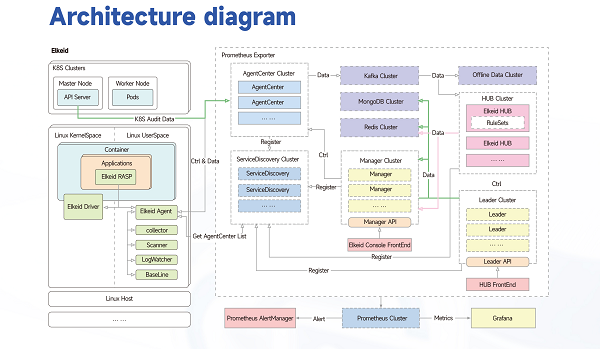

Elkeid的整體架構

Ekeid將多個能力整合到一個平臺中,以滿足不同工作負載復雜的安全需求,同時也實現了多組件能力的關聯:

· Elkeid 具有出色的內核態Runtime行為采集能力,這意味著對于部署的宿主機與其上的容器內的惡意行為均具有識別檢測能力。

· Elkeid 在用戶態支持多維度的資產采集、日志采集、惡意文件識別、風險發現等功能。

· 對于正在運行的業務Elkeid具有RASP能力,可以注入到業務進程中進行反入侵保護,不僅運維人員不需要再安裝Agent,業務也不需要重啟。

· 對于K8s本身,Elkeid支持采集到K8s Audit Log,對K8s系統進行入侵檢測和風險識別。

· Elkeid的規則引擎Elkeid HUB也可以很好的與外部多系統對接。

據了解,Elkeid 完整版本在字節跳動部署規模已達到百萬級,覆蓋了包括今日頭條、抖音、西瓜視頻等多個業務線,其穩定性、性能、數據采集能力、檢測能力、溯源能力等得到了實戰驗證,均有不俗表現。比如,Elkeid 在字節跳動內部的整體策略ATT&CK覆蓋率目前已達到56%;用戶態Agent在內部使用平均CPU占用小于1%單核;內存小于30MB。

開源版本之外,字節跳動安全與風控部門也通過火山引擎對外提供Elkeid 的商業化版本,目前已上線火山引擎官網,產品名為火山引擎CWPP。火山引擎CWPP從設計之初便遵循為物理機、虛擬機、容器和無服務器工作負載提供一致的保護和可見性的原則,將主機安全、RASP、阻斷與響應能力、追溯能力通過插件的方式整合在一個agent上,同時對多云和混合云下也有很好的支持。(作者:曾鐘果)