近日,瑞星威脅情報(bào)平臺(tái)監(jiān)測(cè)到一個(gè)新型微軟支持診斷工具遠(yuǎn)程代碼執(zhí)行漏洞(CVE-2022-30190,又名"Follina"),目前在開(kāi)源代碼平臺(tái)上已經(jīng)存在該漏洞的概念驗(yàn)證代碼,同時(shí)捕獲到相關(guān)漏洞的在野利用樣本。

瑞星安全專家介紹,該樣本為Microsoft Word文檔,當(dāng)用戶手動(dòng)執(zhí)行后,會(huì)下載Qakbot木馬程序,從而被盜取隱私信息。目前,瑞星ESM防病毒終端安全防護(hù)系統(tǒng)可攔截相關(guān)漏洞利用行為,廣大用戶可安裝使用,避免該類威脅。

圖:瑞星ESM防病毒終端安全防護(hù)系統(tǒng)可攔截相關(guān)漏洞利用行為

漏洞概況:

5月30日,微軟發(fā)布了CVE-2022-30190這一漏洞,并介紹該漏洞存在于 Microsoft Support Diagnostic Tool(即微軟支持診斷工具,以下簡(jiǎn)稱 MSDT),攻擊者可以利用該漏洞調(diào)用MSDT工具應(yīng)用程序運(yùn)行任意PowerShell代碼,隨后安裝程序、查看、更改或刪除數(shù)據(jù),或者創(chuàng)建帳戶。

攻擊原理:

瑞星安全專家介紹,當(dāng)用戶打開(kāi)惡意文檔后,攻擊者便可利用CVE-2022-30190漏洞與Microsoft Office的遠(yuǎn)程模板加載功能進(jìn)行配合,由Office從遠(yuǎn)程網(wǎng)絡(luò)服務(wù)器獲取惡意HTML文件,HTML文件則會(huì)喚起MSDT工具應(yīng)用程序并由其執(zhí)行惡意PowerShell代碼,該惡意代碼將會(huì)在用戶主機(jī)上從指定鏈接中下載Qakbot木馬并執(zhí)行,從而竊取用戶隱私信息。

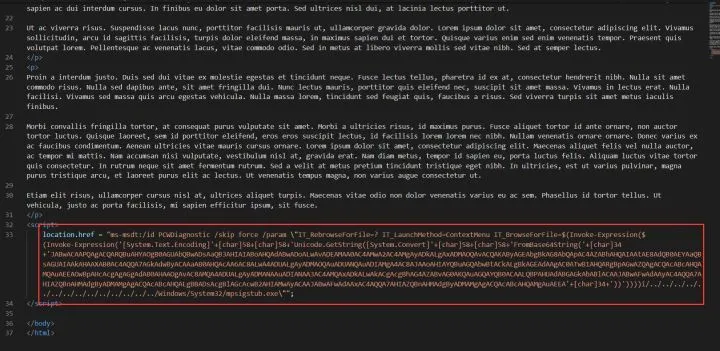

圖:病毒樣本相關(guān)代碼

瑞星安全專家介紹,CVE-2022-30190屬于高危漏洞,在宏被禁用的情況下仍然可以正常觸發(fā),并且當(dāng)惡意文檔為RTF格式時(shí),還可以通過(guò)Windows資源管理器中的預(yù)覽窗格觸發(fā)此漏洞的調(diào)用。

防范建議:

目前,瑞星ESM防病毒終端安全防護(hù)系統(tǒng)可攔截相關(guān)漏洞利用行為,同時(shí)廣大用戶也可參考微軟官方給出的防護(hù)建議,直接禁用MSDT URL協(xié)議。

具體操作步驟:

1. 以管理員身份運(yùn)行命令提示符

2. 備份注冊(cè)表項(xiàng),執(zhí)行命令:"reg export HKEY_CLASSES_ROOT\ms-msdt 指定文件名稱"

3. 執(zhí)行命令:"reg delete HKEY_CLASSES_ROOT\ms-msdt /f"

如需將該協(xié)議恢復(fù)使用,可進(jìn)行如下操作:

1. 以管理員身份運(yùn)行命令提示符

2. 執(zhí)行命令:"reg import 之前備份時(shí)指定的文件名稱"