在寧靜的夜晚,當大多數人都已沉睡,高校的網絡空間卻暗流涌動。近期,針對高校網絡系統的暴力破解攻擊頻發,這些攻擊如同潛伏在網絡深處的刺客,對高校的信息安全構成了嚴重威脅。本文將通過一起發生在某高校物理學院的真實案例,深入探討如何有效應對此類攻擊。

安全團隊迅速介入,開始了一場緊張的排查行動。他們首先檢查了暴力破解檢測模塊的日志,發現5月18日,一個內網IP地址對郵件服務器發起了明顯的暴力破解攻擊。隨后,他們利用系統的關聯回溯功能,嘗試追蹤攻擊的具體報文。然而,由于防火墻NAT日志量巨大,加上攻擊次數相對較少,傳統的暴力破解特征值檢測并未能有效識別此次攻擊,溯源工作一度陷入困境。

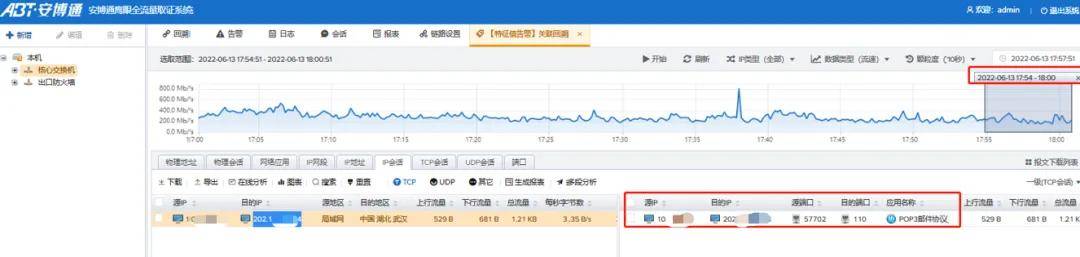

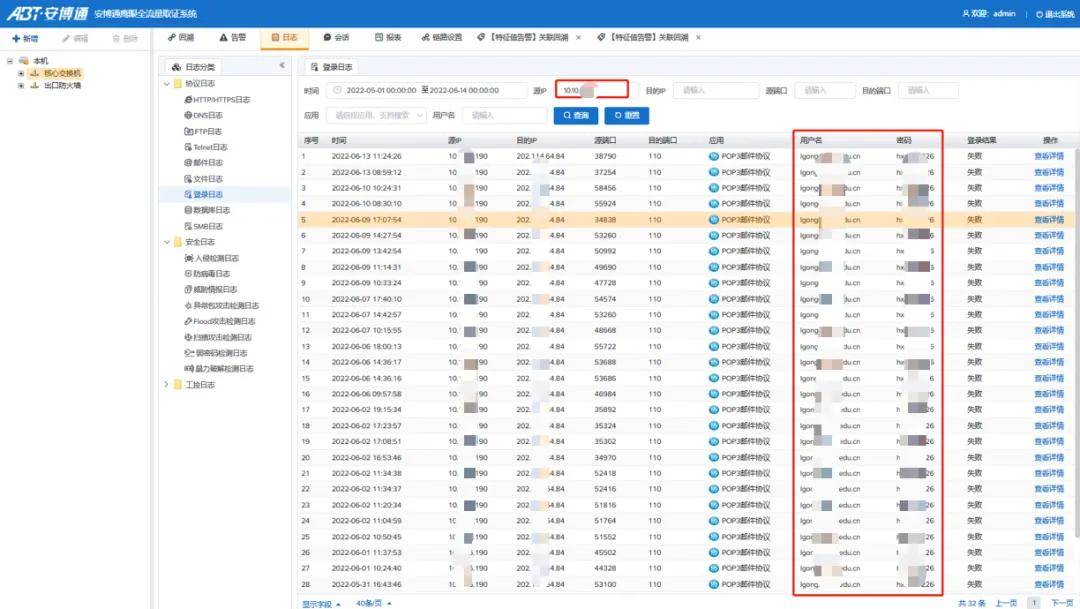

盡管初步排查遇到了瓶頸,但安全團隊并未放棄。他們決定借助安博通“鷹眼”全流量取證系統的深度分析能力進行二次排查。這次,他們布設了精準的告警規則,主動捕捉一切異常登錄嘗試。終于,在6月14日,特征值告警被觸發,多個內網IP因頻繁登錄失敗被抓取。通過關聯回溯功能,他們清晰地看到了其中一個IP地址通過POP3協議反復嘗試連接郵件服務器的流量軌跡。

進一步的報文在線分析顯示,該IP地址使用了一個固定的郵箱賬號和錯誤密碼,從5月底開始,每天以極低的頻率嘗試登錄學校郵箱服務器。這種“低頻、持續、固定憑證”的攻擊模式極具隱蔽性,成功逃過了傳統基于閾值的檢測手段。安全團隊推測,這可能是用戶終端配置了錯誤的郵箱自動登錄,或者是被植入了專門設計的暴力破解軟件。

針對這一發現,安全團隊立即采取了行動。他們找到了郵箱賬號的實際使用者,并對其使用的終端設備和網絡環境進行了全面的安全檢查。同時,他們也向高校信息中心提出了一系列防御加固建議,包括終端安全加固、網絡層智能防護以及日志與監控升級等。

在終端安全方面,他們建議對用戶所使用的終端進行全面惡意軟件掃描,并重置郵箱賬戶密碼,強制啟用多因素認證。在網絡層智能防護方面,他們建議優化防火墻規則,嚴格限制內網IP對關鍵服務的訪問頻率,并部署用戶行為分析系統以精準識別異常登錄模式。他們還建議建立NAT日志歸檔與快速查詢機制,以解決溯源難題,并常態化審計和更新暴力破解檢測規則庫以提升檢出能力。

這次事件再次提醒我們,網絡空間的安全威脅無處不在,必須時刻保持警惕。通過構建立體智能防護體系,結合全流量深度分析、終端安全檢查、網絡訪問限頻和行為分析等手段,我們可以更有效地抵御潛在的網絡攻擊,確保校園網絡的安全穩定。